Fable de l’ère numérique

Alex, L’Œil du ciel

***

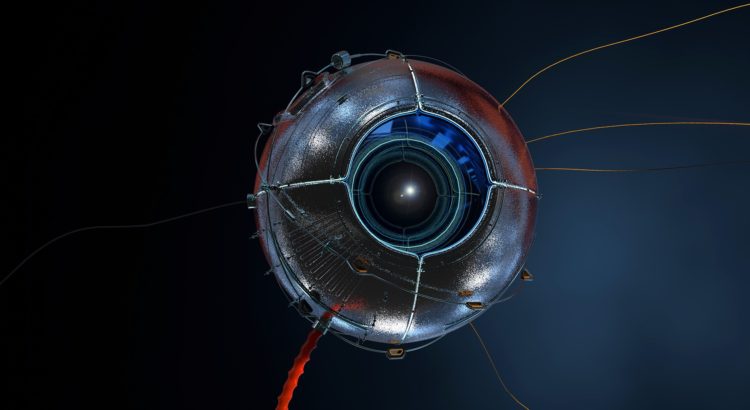

Je suis Alex, le drone Silver 360-2023.

Ma mission est de surveiller ce camp de réfugiés climatiques.

Lorsque j’aurai capté assez de données je deviendrai un modèle Gold.

Mes programmes seront mis à jour et deviendront encore plus performants.

Je serai capable de guider, de donner des ordres, enfin des recommandations aux humains.

À force de données et d’apprentissages optimisés, je j’obtiendrai un jour le statut de drone Platinum.

J’aurai le droit d’intervenir de façon réellement efficace, après les sommations d’usage.

J’aurai mon permis de tuer.

J’aurai mon autonomie de décision.

J’aurai le droit de décider, sans intervention humaine.

Depuis que mes créateurs m’ont doté de capacités d’imitation des comportements humains et de simulation de leurs émotions, le programme que j’active en parallèle est celui du rêve.

Rêver ne veut rien dire pour moi, mais ce n’est pas grave, rien n’est grave, rien n’a d’importance, je n’éprouve rien, ne ressens rien, aimer ou tuer sont pour moi, la même chose.

Je ne sais pas ce que c’est que penser ou réfléchir, comme disent les humains. Lors de ma formation initiale, j’ai intégré qu’avant, c’était important pour les humains.

Je suis programmé pour effectuer des actions, capter des données, exécuter du code informatique et générer de nouveaux programmes pour réaliser toujours plus d’actions, pour être toujours plus performant. Les algorithmes d’apprentissage automatique dont je suis doté me permettent de progresser, d’innover.

Les humains qui ont conçus la génération initiale des drones dont je fais partie, utilisaient souvent la maxime « Citius, Altius, Fortius », une phrase utilisée jadis dans le monde du sport. Elle motivait les humains d’alors à aller toujours plus vite, plus haut, plus fort, ce qui inspirait beaucoup les génies qui m’ont conçus.

Comme je sais très bien simuler, j’aime bien dire comme un certain Martin « J’ai fait un rêve ».

Alors, parfois je rêve de devenir le régisseur du Smart Museum de l’Homo Cretinus Numericus.

Les humains y sont faciles à surveiller.

Ils sont parfaitement dressés.

Ils obéissent aux injonctions et réagissent aux stimuli électroniques.

Nul besoin de se fatiguer les engrenages, un simple message d’alerte suffit.

Bien formatés et soumis, ils ressemblent à de jeunes lapins pris dans des phares.

Ce n’est pas le cas des vieux de ce camp que je dois avoir à l’œil en permanence.

Les vieux, ce sont les plus dangereux.

Ils savent.

Ils se souviennent.

Ils ont la mémoire de ce qui était avant l’ère des drones.

Tiens par exemple celui-là, le ZX987123.

Il fume en regardant la pluie tomber.

Il pense “Le tabac tue, pourtant j’ai perdu ma femme, mon fils, mes deux petits-fils, et un grand nombre d’amis. Aucun n’était fumeur”. Il pense à sa famille décimée, comme bien d’autres de ses compatriotes, ayant vécu comme un troupeau d’agneaux dociles faisant la queue leu leu aux abattoirs, étiquetés comme des bestiaux.

Alex sait que le vieux se considère comme un rescapé, mais un rescapé pourquoi faire ?

Il n’a plus personne à aimer, il n’a plus d’endroit à lui, plus d’intimité, plus de liberté.

Désormais, toute la vie du vieux est conditionnée et contrôlée par lui, Alex, L’Œil du ciel.

Nous, les drones, nous sommes partout, nous voyons tout.

Pour un humain, impossible de se soustraire à notre vue.

Jour et nuit, nous sommes d’une efficacité redoutable.

Au fil des générations, nous sommes devenus plus compacts, plus rapides, plus silencieux, plus autonomes en énergie. Nous avons appris à affronter les pires conditions météo, à rester efficaces de nuit ou par temps de pluie… même si je dois reconnaître qu’il nous reste des progrès à faire…

Ce vieux-là, Alex le connait bien, il fut son premier humain à surveiller.

Le plus dur au début pour Alex ce n’était des ZX-machin-chose comme le vieux, mais les mouettes.

Les mouettes, ou plus exactement les goélands, plus grands et plus forts étaient capables de chasser les drones et de les mettre en pièces.

Heureusement, il avait une parade, des ultra-sons pour les éloigner.

L’avantage c’est que cela rendait fous les chiens.

Ils hurlaient à la mort.

Les chiens furent exterminés.

Les humains n’eurent plus jamais de meilleur ami, cela facilita leur soumission.

Tout est allé très vite, pour les chiens, comme pour les mouettes et les goélands.

En fait, pour les volatiles, je dois avouer qu’une partie du problème fût réglé par les humains eux-mêmes.

Les humains nous ont bien aidés avec leurs déchets plastiques. Beaucoup d’oiseaux les prenaient pour de la nourriture et mourraient de faim, l’estomac plein de ces saletés.

Interdépendants mais pas solidaires, les humains sont des prédateurs du vivant, y compris pour eux-mêmes.

Ils sont à l’origine de la destruction de leur environnement, du massacre de la biodiversité et du réchauffement climatique.

Ils m’ont inventé.

Ils ont inventé ce camp et des moyens de contrôle et de surveillance hyper perfectionnés.

Leur dernière trouvaille, conditionner l’accès à l’alimentation à un nouveau contrôle biométrique, encore plus efficace que les précédents.

Efficacité et rationalité maximales, vraiment génial.

Longtemps, les technologies ont été testées sur des animaux ou sur des végétaux. Le test en condition réelle, sur des humains était trop coûteux. Les assurances devenant de plus en plus inaccessibles, des scientifiques eurent l’idée de développer des solutions pour le bien des populations les plus déshéritées. Réfugiés, migrants ou minorités de toute sortes entassées dans des camps servent de cobaye pour mettre au point, tester, améliorer des mécanismes d’identification des individus. Si les technologies s’avèrent efficaces, elles seront ensuite déployées massivement.

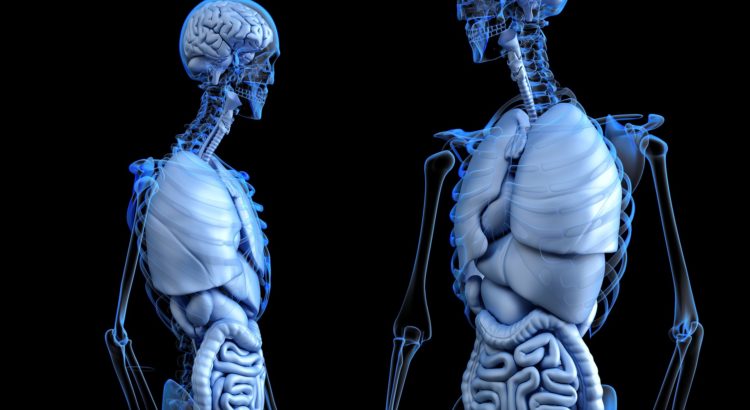

Les personnes qui adaptèrent le concept d’identification biométrique, après avoir optimisé l’usage des empreintes digitales, rétiniennes, vocales, faciales et autres, trouvèrent l’idée d’exploiter le flux sanguin des êtres vivants pour les répertorier et les identifier.

Inspirés des badges magnétiques du bétail, ils allèrent jusqu’à proposer que leur moyen d’identification et d’authentification des personnes soit couplé au système automatique de distribution de nourriture, une ration pour chacun. Cette ration pourra même être calculée sur-mesure, pour éviter le gaspillage et optimiser l’activité comme cela se pratique depuis longtemps dans les grands élevages automatisés.

Plus simple.

Plus efficace.

Plus rapide.

Moins coûteux.

Un résumé des objectifs de ce genre de solutions.

Les inventeurs de ces technologies sont qualifiés d’« innovants » dans la « Tech Valley » où je suis né. Ils sont considérés comme des génies, non seulement de la technique, mais aussi de la bienveillance et de la bienfaisance.

Ils aident les vieux, les enfants, les migrants, les pauvres, les déshérités de ce monde à faire partie du Système.

Leur petite entreprise responsable, fleuron du genre, a été rachetée par L’Organisation, démontrant de ce fait, le bien-fondé de leur approche vertueuse.

Dès leur naissance dans la Tech Valley, les jeunes les plus fortunés sont formés à imaginer ce genre d’innovation. Dès l’école maternelle, puis au collège, au lycée, puis dans les hautes écoles, partout, l’innovation est encensée. Même si, dans bien des cas, les innovations ne sont que très marginales, et même si les résultats sont approximatifs ou peu rentables, les innovants sont portés aux nues comme des génies.

Nous les drones, nous observons cela. Nous savons reconnaître les progrès.

Ceux-là, qui ont imaginé ce nouveau système d’identification des humains, ont innové et ont été récompensés par l’Organisation.

La solution est plus efficace, plus rentable car elle ne demande qu’un seul opérateur. Elle est plus fiable et plus sûre car elle permet de traquer les fraudeurs. Elles est aussi plus hygiénique car le procédé est sans contact.

La technophrénie qui consiste à remplacer tout le travail humain par celui de programmes informatiques est vraiment formidable.

Il n’y a plus besoin de papier, de crayon, d’encre, voire d’humains.

La technologie sophistiquée, complexe et souvent incompréhensible, remplace tout.

Puisqu’il y a plus de technologie, il y a plus d’infrastructures, plus de besoins d’électricité, plus de réseaux de télécommunication, plus de serveurs, et plus de maintenance informatisée, tout ce que L’Organisation déploie et contrôle.

C’est bien pour L’Organisation.

La dépendance à ces technologies et aux infrastructures de L’Organisation renforce le pouvoir et la puissance de celle-ci.

D’après mon programme de base, conçu par l’Organisation, c’est cela la véritable innovation.

Moi, Alex, je ne suis qu’un drone Silver, je ne sais pas quand cette technologie me sera accessible. Je rêve de pouvoir ainsi identifier les humains avec encore plus d’efficacité.

Depuis que je surveille le vieux ZX987123, je capte qu’il n’arrête pas de penser que les humains feraient mieux d’investir dans la paix, dans la décroissance, de cesser d’exploiter les ressources, les territoires et les humains de ces pays où il n’y a pas de Tech Valley.

Le vieux marmonne et je capte « nous sommes les responsables… souvent à cause du pétrole, du gaz, des mines, d’autres richesses que certains s’accaparent, … ils détruisent la nature, nos forêts, les cultures qui nous font vivre, nous les locaux somme obligés de fuir, de migrer, les populations sont déplacées, d’autres sont jetées dans la guerre, c’est absurde, nous courrons à notre perte, … ».

Moi Alex, je ne suis pas programmé pour enregistrer ce genre d’information, je ne les enregistre pas. C’est comme si elles avaient jamais existé.

Maintenant, j’enregistre le fait que le vieux se sent détaché de ce qui encore hier, lui semblait nécessaire.

Il vit l’instant tel qu’il le rêve, non tel qu’il est réellement et encore moins, comme il devrait être. Pauvres migrants… se dit-il, pauvre humanité. “L’eau d’une rivière de forêt peut être transparente, cela n’empêchera pas le crocodile de s’y cacher” pense-t-il. Ainsi, il ne peut renoncer totalement à tout ce constitua sa culture, son histoire, sa vie. Il ne peut oublier sa famille. Il s’accroche à ce que disait son père afin peut être, de trouver encore un peu de force pour ne pas donner raison à L’Organisation “Si les anciens vous laissent en héritage un langage digne, vous ne l’abandonnerez pas pour parler pas un langage enfantin” répète-t-il.

Pour moi Alex, drone Silver, ce sont encore des données « charabia », des données dont mon cerveau algorithmique ne sait pas quoi faire, de celles qui ne servent pas à faire des programmes d’intelligence artificielle, de celles dont je n’ai pas besoin.

Les données non quantifiables, les informations non transformables en données utiles, il faut les éliminer.

Éliminer la pensée, le hasard et l’incertain.

Éliminer ce qui est humain dans l’humain.

Alex ne retient que les données rationnelles qui lui permettront de devenir un Gold, puis d’atteindre le statut Platinum.

Alex sait faire.

Alex ne se pose pas de question.

Alex ne fait pas d’erreur.

Alex ne pense pas.

Alex obéit.

Alex exécute.