On vient d’ouvrir mon blog, j’en suis ravi et remercie toute l’équipe du journal Le Temps. Pour activer mon accès à la plateforme rédactionnelle, j’ai dû me connecter sur une interface WordPress, entrer mon email et le mot de passe qui m’a été communiqué. Sur la page d’accueil, je suis invité à me connecter à Jetpack, un module qui permet un suivi statistique de la page. Il a fallu que j’indique l’identifiant de mon compte chez wordpress.com ainsi qu’un autre mot de passe. Puis, j’ai dû cliquer sur un bouton d’activation. Ensuite, comme il n’est pas recommandé de laisser un mot de passe qui a été communiqué par un email non crypté, rebelote : je choisis un mot de passe spécifique. Et je recommence l’opération pour avoir accès à une base de données d’images libres de droit pour décorer cet article. Je dois valider mon email en cliquant sur un lien, puis m’est demandé de cliquer sur les bus scolaires affichés sur l’interface destinée à vérifier que je suis un humain. En cliquant soigneusement sur ces bus scolaires à côté desquels se trouvent d’autres bus qui pourraient bien être des bus militarisés, j’ai quand même la désagréable impression d’entraîner l’intelligence artificielle d’un drone à ne pas tirer sur l’ambulance… C’est en effet Google avec son interface reCaptcha qui propose ce service à qui veut bien l’utiliser, une fois de plus « gratuitement ». Mais ce n’est pas ici le sujet.

Cette fois-ci, étrangement, je m’en sors à bon compte : pas de vérification à deux étapes, tout est prêt ! Mais ce n’est qu’une petite parenthèse parmi la multitude de fois où j’ai dû insérer des codes aujourd’hui. Au lever, pour consulter le journal Le Temps sur ma tablette qui avait oublié le mot de passé lié à mon abonnement, j’ai dû recopier celui heureusement enregistré sur mon PC. Plusieurs fois, j’ai du scanner mon écran avec mon mobile pour valider des opérations techniques, après avoir dû recopier un code envoyé par SMS. C’était entre le café et la sortie de poubelle, à l’issue de laquelle j’ai dû taper le digicode de l’entrée pour rentrer chez moi. Un ami m’a appelé pour que je l’aide à reprendre en main son site internet d’artiste musicien. Je vous laisse imaginer le nombre de codes et de mots de passe que j’ai dû taper, retaper et re-retaper avant d’accéder partiellement à son site. Il cherche encore dans son cloud des mots de passe, un cloud dont il ne se rappelle plus le mot de passe et qui se trouve bloqué… C’est sans fin.

Ce sont des scénarios devenus classiques. Trop classiques. Et pourtant, quand j’étais encore à l’école primaire, le mot de passe était un jeu. Un peu plus tard, au cycle d’orientation, je m’amusais à créer des passerelles pour mes programmes développés sur Commodore 64 où il fallait taper un mot de passe. C’était juste parce que c’était marrant, parce qu’on voyait ça déjà dans des films de science-fiction à la Wargames (1983).

Des codes, des codes, et encore des codes…

Mais aujourd’hui, cela ne nous fait plus rire. Désormais, nous passons notre temps à taper, retaper, perdre, retrouver ou réinitialiser des mots de passe. « Ne m’en parle même pas, ça me rend cinglé » me disent mes amis, pourtant satisfaits du confort rendu possible par la numérisation des services. Nous sommes justement censés être plus que jamais très vigilants sur nos choix de mots de passe, qui doivent être les plus illisibles possibles et impossibles à mémoriser. C’est très contraignant. Tellement contraignant que peu d’entre nous suivent cette règle, ce qui mène parfois à des catastrophes, lorsqu’une plateforme n’est pas de confiance ou se fait littéralement voler sa liste d’utilisateurs. Selon une statistique américaine, 67% des Américains utilisent le même mot de passe pour différents comptes. Pire encore, 24% d’entre eux utilisent des mots de passe du type « password », « qwerty » ou « 123456 ».

C’est pour pallier ce problème que nous devons de plus en plus souvent justifier notre accès par un protocole dit « à deux étapes » : après avoir tapé son mot de passe, on reçoit sur son mobile un code à retaper. Ou alors il faut chercher un code éphémère sur une application dédiée ou alors sur une application du type Google Authentificator. Ou alors encore, on se retrouve dans la situation ubuesque de devoir sortir sa tablette pour prendre une photo d’un QR code sur son mobile, ne pouvant pas photographier son propre écran.

Dans l’espoir de nous rendre la vie plus facile, les Apple et les Samsung ont installé sur leurs téléphones et leurs tablettes des systèmes de reconnaissance d’abord digitale, puis faciale. On entend alors dans les ménages des demandes du type « chouchou, tu viens poser ton doigt sur ton téléphone ? », ou encore des « viens montrer ton visage à la tablette ma chérie ! ».

Et toute cette symphonie quotidienne de circulation de mots de passe, de codes d’accès, d’empreintes digitales ou de visages débloquant n’est que la face visible de l’iceberg ! Pour un mot de passe tapé à la main ou mémorisé par notre navigateur, ce sont des milliers de demandes d’accès automatiques et ultrarapides qui circulent entre nos différents dispositifs et les différents serveurs sur internet. L’internet des objets, qui tarde à venir mais que l’on nous promet depuis presque deux décennies, ne fera qu’augmenter cette quantité de codes automatiques. Un ingénieur réseau doté d’une sonde filaire ou par onde, lui permettant de scruter les protocoles d’échanges de données entre les différents points de connexion, se noie dans les codes d’accès, cryptés ou non. Aujourd’hui, pour accéder à une information simple ou à un service simple, ce sont des milliers de transactions qui se déroulent, et qui doivent être chacune validée par des protocoles qui vérifient la légitimité de demande d’accès à une ressource numérique.

Les « sociétés de contrôle » : une société régie par l’accès et le rejet

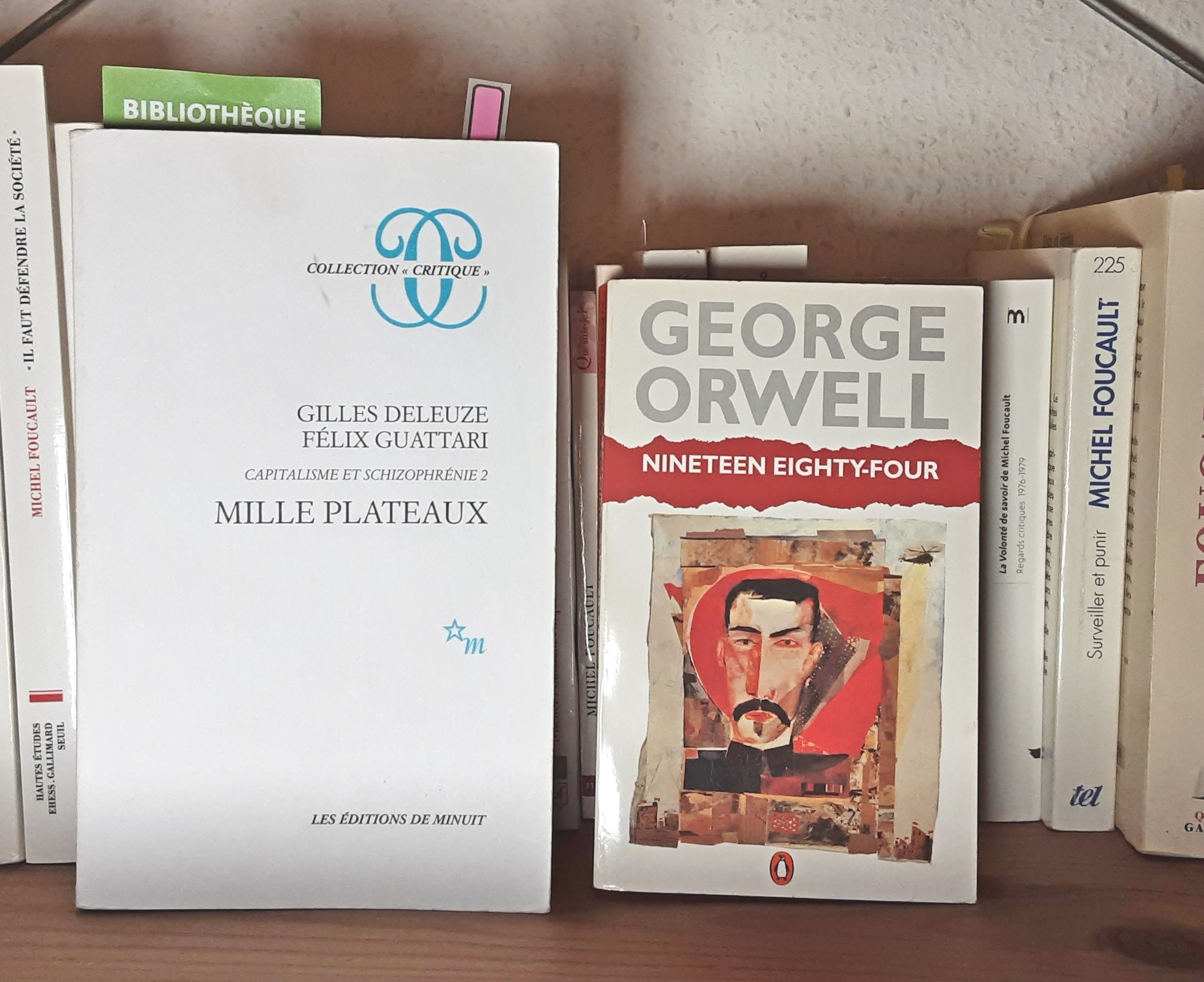

Gilles Deleuze, philosophe du 20e siècle, connu pour son érudition de Nietzsche et de Spinoza mais aussi pour ses nombreux essais, a écrit un texte que je n’ai eu de cesse de trouver visionnaire à chaque fois que j’étudiais la problématique de la surveillance numérique, notamment dans ma thèse de doctorat qui portait sur la surveillance des consommateurs par les cartes de fidélité. Ce texte est aussi court que visionnaire. Il s’agit de son « post-scriptum sur les sociétés de contrôle[1] », publié pour la première fois en 1990 dans la revue L’autre journal.

Le philosophe français construit son argumentaire en reprenant comme point de départ le constat de Michel Foucault selon lequel, tel qu’écrit dans Surveiller et punir (1975), nous vivrions dans une « société disciplinaire » où notre corps et notre âme suivent une succession de lieux où ils sont soumis à des disciplines : du cadre familial à l’école, puis de l’école à l’armée, puis de l’armée à l’usine, en passant le cas échant par l’hôpital. Tant d’institutions décriées comme fermées, pour ne pas dire totales si l’on fait référence à l’ouvrage Asiles d’Ervin Goffman[2], qui se passent directement ou indirectement le relais pour modeler le citoyen moderne, qui se tiendra à carreau dans l’espace social. Et si tel n’est pas le cas, il connaîtra un autre espace, disciplinaire jusqu’à son paroxysme celui-là : la prison, que Michel Foucault exploite précisément comme modèle pour étayer sa théorie d’une « société disciplinaire ».

Si l’on en n’a pas fini avec les disciplines, souligne le philosophe, il pense quant à lui que nous ne sommes désormais plus dans une « société disciplinaire », car ce ne sont plus les disciplines qui agiraient en premier plan pour assurer le contrôle social. Selon lui, les barrières entre les différents « espaces disciplinaires » sont tombées, et nous évoluons désormais plus ou moins librement entre une multitude d’espaces, qu’ils soient par ailleurs géographiques ou numériques. Librement, sans doute, mais surveillés de façon continue, et devant de plus en plus justifier notre droit d’accès tant aux espaces qu’aux ressources. Et ce sont précisément les mots de passe, un « chiffre », dit l’auteur, qui nous permettent l’accès à ce dont nous avons besoin à un moment donné. Par extension, ce sont les codes d’accès, nos paramètres biométriques, le code qu’il faut transmettre de Google Authentificator à la plateforme concernée, les codes éphémères transmis par SMS, les codes QR à transmettre de son ordinateur à son mobile, des codes colorés, des suites de texte, etc.

Et qui dit accès, dit naturellement exclusion, refus et rejet. Même lorsque l’on a le droit légitime d’accéder à une ressource, on peut s’en voir temporairement exclu, à cause d’une faute de frappe, d’une panne ou d’un problème administratif. Qui n’a jamais entendu « ce n’est pas nous, c’est la faute à la machine » ? Ce rejet est d’une extraordinaire violence symbolique, cette violence qui précisément frustre le demandeur d’accès et fait sortir de ses gonds la plus calme des personnes. La force de cette frustration répond peut-être à celle de l’angoisse produite lorsque nous accusons un tel refus d’accès à une ressource. Et si je n’avais plus accès à ceci ou à cela de façon permanente, pense peut-être notre inconscient ? C’est tout sauf anodin.

Michel Foucault parlait d’un « pouvoir capillaire » pour exprimer le fait que le pouvoir s’exerce davantage dans les interstices des relations sociales quotidiennes, que de façon explicite et hiérarchique par le biais de procédures dictées par un gouvernement élu, par exemple. Ce type de pouvoir, qui est celui avec lequel nous avons le plus affaire au quotidien est celui qui devient le vecteur de formes de domination sociale et de violence symboliques. Deleuze propose d’affiner notre regard pour traquer ces formes insidieuses du pouvoir capillaire qui se déploie désormais dans les infrastructures numériques. Voici comment Michel Foucault définissait lors de son cours au Collège de France celui-ci :

« Précautions de méthode ; celle-ci d’abord : il ne s’agit pas d’analyser les formes réglées et légitimes du pouvoir en leur centre, dans ce que peuvent être ses mécanismes généraux ou ses effets d’ensemble. Il s’agit de saisir, au contraire, le pouvoir à ses extrémités, dans ses derniers linéaments, là où il devient capillaire ; c’est-à-dire : prendre le pouvoir dans ses formes et ses institutions les plus régionales, les plus locales, là surtout où ce pouvoir, débordant les règles de droit qui l’organisent et le délimitent, se prolonge par conséquent au-delà de ces règles, s’investit dans des institutions, prend corps dans des techniques et se donne des instruments d’intervention matériels, éventuellement même violents[3]. »

Deleuze parle des techniques. Parlons ici encore plus précisément du numérique, ou plutôt de notre monde qui est devenu immanquablement numérique, car les plateformes d’accès ne sont plus optionnelles, elles sont devenues obligatoires. C’est donc désormais dans ces interactions, visibles quand il s’agit d’entrer à la main un code, et invisible quand ces codes, non moins existants, se remplissent automatiquement ou circulent entre les différentes plateformes, qu’il faut chercher les multiples procédures d’accès comme de rejet, de gratification comme de frustration, d’inclusion comme d’exclusion. Autrement dit, pour citer une nouvelle fois Deleuze, il s’agit d’être attentifs aux « formes ultra-rapides de contrôle à l’air libre, qui remplacent les vieilles disciplines opérant dans la durée d’un système clos ».

L’avenir de la critique sociale ?

Quelque part, pour notre confort et pour calmer nos frustrations, nous souhaitons toutes et tous l’émergence d’un code unique, le plus inviolable possible, qui nous économisera tous nos efforts continus d’identification. Mais, au-delà de la question de la sécurité, est-ce vraiment souhaitable ? Qui va réguler le lien entre ce « chiffre » (pour reprendre le terme choisi par Deleuze) et la liste des ressources auxquelles nous avons un droit d’accès ? La multitude de « chiffres » ne reste-t-elle pas, en tout cas à l’heure actuelle, notre seule garante de ce qui pourrait n’être bientôt plus qu’un reliquat de notre liberté ? Qui plus est, cette dissociation ne nous permet-elle pas aussi de pouvoir encore être dans la position de renégocier les conditions d’accès ou de rejet à des ressources ou des services ? Serait-il vraiment sage d’élire un Google ou même une instance étatique comme étant le maître de nos clés d’accès ?

C’est certain, on ne peut pas continuer comme ça. Evoluer dans la société devenue impérativement numérique signifiera se passer de ces continuelles vexations et nous retirer l’épée de Damoclès qui se trouve suspendue au-dessus de chacun de nous. Au moindre faux pas, on risque de tout perdre, dont notre identité numérique, la catastrophe ultime. Il va forcément falloir trouver un système à la fois simple et invisible. Mais si cette invisibilité est souhaitable du point de vue du confort, elle est redoutablement dangereuse car elle peut faire échapper à la critique sociale le système de contrôle des droits d’accès aux ressources qui se renforce jour après jour. C’est déjà le cas avec le tri algorithmique de la population, opéré par des systèmes de carte de fidélité ou par les différents services offerts « gratuitement » par les GAFAM.

D’où va naître la résistance et la critique sociale à l’établissement de cette toute-puissante « société de contrôle », telle que théorisée et crainte par Gilles Deleuze, déjà en 1990 ? Cette critique aura eu le temps de se constituer face à la « société disciplinaire » décrite par Michel Foucault, notamment grâce à la réception de l’œuvre majeure de George Orwell, 1984, et de sa figure de proue, Big Brother. Mais comment reconcevoir une critique tangible si les protocoles de domination sociale tendent à devenir de plus en plus invisibles, de plus en plus automatisés, et de plus en plus rapides, à tel point que l’on pourrait presque les qualifier de « high frequency domination » (HFD), répondant ainsi au « high frequency trading » (HFT) opéré par les banques ? C’est d’autant plus potentiellement insidieux que cette invisibilité, pour notre confort, est largement désirée, y compris par moi-même quand je m’énerve, comme chacun d’entre nous, à devoir taper et retaper des codes tout au long de la journée. Pour Deleuze, entre le système disciplinaire et le système de contrôle, « il n’y a pas lieu de demander quel est le régime le plus dur, ou le plus tolérable, car c’est en chacun d’eux que s’affrontent les libérations et les asservissements ». Il est donc illusoire de croire à un relâchement du contrôle social. Il ajoutait déjà en 1990 :

« Il n’y a pas besoin de science-fiction pour concevoir un mécanisme de contrôle qui donne à chaque instant la position d’un élément en milieu ouvert, animal dans une réserve, homme dans une entreprise (collier électronique). Félix Guattari imaginait une ville où chacun pouvait quitter son appartement, sa rue, son quartier, grâce à sa carte électronique (dividuelle) qui faisait lever telle ou telle barrière ; mais aussi bien la carte pouvait être recrachée tel jour, ou entre telles heures ; ce qui compte n’est pas la barrière, mais l’ordinateur qui repère la position de chacun, licite ou illicite, et opère une modulation universelle. »

Ce que le philosophe nous implore de faire alors, à plus de 30 ans d’intervalle, pour rester vigilants et assurer l’établissement d’une critique sociale à même de contenir les excès d’une telle « société de contrôle » est de mener sans relâche « l’étude socio-technique des mécanismes de contrôle, saisis à leur aurore (de façon) catégorielle et (de) décrire ce qui est déjà en train de s’installer à la place des milieux d’enfermement disciplinaires, dont tout le monde annonce la crise. Il se peut que de vieux moyens, empruntés aux anciennes sociétés de souveraineté, reviennent sur scène, mais avec les adaptations nécessaires. Ce qui compte, c’est que nous sommes au début de quelque chose ».

Soshana Zubboff, dans son appel à la vigilance publiée dans le New York Times, il y a presque un an déjà, lorsqu’elle argue que nous ne sommes qu’au début de l’établissement de la société de l’information, ne manquerait probablement pas d’être d’accord avec le texte du philosophe français. Edward Snowden sans doute non plus.

[1] Deleuze, Gilles. « Post-scriptum sur les sociétés de contrôle ». L’autre journal, 1990, 111‑14.

[2] Erving Goffman, Asiles (Paris: Editions de Minuit, 1968).

[3] Michel Foucault, Il faut défendre la société: Cours au collège de France (1975-1976), Hautes études (Paris: Gallimard/Seuil, 1997), 25.

« Félix Guattari imaginait une ville où chacun pouvait quitter son appartement, sa rue, son quartier, grâce à sa carte électronique qui faisait lever telle ou telle barrière »

Cette ville existe déjà. Les chinois l’ont mise en place grâce au système de crédit social qui repose sur les technologies les plus avancées.

Le passe sanitaire en est l’équivalent embryonnaire en Europe.

Mais ce n’est qu’un début car on sent bien que nos gouvernements ne demandent qu’à apprendre et à se perfectionner.

Et avec l’approbation massive des populations en plus.

Le meilleur des mondes.

https://www.youtube.com/watch?v=TM0J6318ink (Source Arte)

https://www.youtube.com/watch?v=ymuC8St-TFs (Source France2 – Envoyé spécial)

https://pages.rts.ch/emissions/temps-present/12575101-un-milliard-et-demi-de-chinois-sous-surveillance-02-12-2021.html?anchor=12691187#12691187 (Source RTS – Temps présent)

https://www.youtube.com/watch?v=XflMhukDH-s (Source France24)

https://www.tdg.ch/le-covid-a-declenche-une-longue-crise-pour-les-libertes-886300719924 (Source TDG / 24 Heures)

Merci pour votre commentaire et toutes les sources !

Petite nuance avec le passe sanitaire toutefois, car celui-ci ne rend pas la personne traçable et ne sert qu’à donner ou refuser l’accès à un espace géographique déterminé (vérification one-to-one), contrairement au système chinois de de reconnaissance faciale connectée (one-to-many) et de crédit social.

Et c’est bien ce système de crédit social, illustré avec brio dans l’épisode Nosedrive de Black Mirror, qui doit demeurer le contre-exemple absolu de la société numérique dans laquelle nous voulons vivre.

« celui-ci ne rend pas la personne traçable »

Plus en Autriche qui rend le vaccin obligatoire depuis le 1 février 2022.

https://www.24heures.ch/la-vaccination-bien-obligatoire-des-fevrier-en-autriche-261586122356

Extrait : « Tous les non-vaccinés vont recevoir une convocation en vue de l’administration d’une première injection et ceux qui ne se présenteront pas recevront une amende après des relances. La loi prévoit jusqu’à quatre amendes par individu. La police va être habilitée à effectuer des vérifications sur la voie publique. »

D’autre part, un passe vaccinal empêche certaines personnes d’accéder à certains endroits, voire de faire usage de services publics (transports longues distances ou bus comme en Italie) ou de trouver du travail.

On peut discuter des détails théoriques de la mise en œuvre des technologies utilisées, mais dans le monde réel les effets sur les individus sont de plus en plus apparentés à un système de crédit social.

Comme je l’ai mentionné dans mon commentaire, nos dirigeants ne demandent qu’à apprendre.

L’obligation vaccinale, propice à un contrôle, est un autre débat. Le passe sanitaire n’en reste pas moins une application de contrôle one-to-one qui ne transmet pas d’information à une base de données centrale.

Contrairement à ce que vous pensez, nous sommes au cœur du débat et du sujet traité par votre blog : la société de contrôle régie par l’accès et le rejet, l’avenir de la critique sociale.

Si vous avez pris le temps de consulter certains des liens que je vous ai signalés, vous aurez constaté que la crise du Covid a servi d’accélérateur au renforcement du contrôle des populations et à la mise en œuvres des technologies idoines, toutes choses égales par ailleurs. Des ONG commencent à mettre en garde contre les dérives possibles, voire avérées, que vous mentionnez d’ailleurs dans votre texte.

S’en tenir à une approche strictement théorique et techniciste, aussi brillante intellectuellement soit-elle, me paraît être une approche un peu réductrice sans confrontation au réel.

Peut-être que ce blog est l’occasion pour vous de sortir du monde académique et de placer votre savoir et vos connaissances dans une perspective plus large.

A plus forte raison dans un blog dont l’ambition affichée est d’ « analyser le numérique et la société » à une époque où le « surveiller et punir » foucaldien sort des livres de philosophie pour prendre corps dans nos civilisations en rapide transformation.

Votre réponse est très intéressante, car en effet il existe un lien. Et ce lien est bien paradoxal, puisque c’est la non obligation vaccinale qui aura favorisé la création du passe sanitaire.

Que l’on soit pour ou contre l’un ou l’autre, si l’on adopte une posture neutre, c’est un fait. C’est pour assurer la liberté de choix qu’il a fallu mettre en place un dispositif de vérification.

La réalité sociale est là, encore une fois, d’une large complexité.

Toujours est-il, et on ne peut que vous rejoindre, qu’il ne sera en effet pas inutile de rester vigilant sur le développement de ces dispositifs, tout comme leur adoption.

Mais heureusement, nous n’en sommes pas encore à la situation de la Chine.

C’est vrai que la société d’aujourd’hui n’est plus la même qu’il y a quelques années. On se sent un peu surveillé entre les caméra du téléphone, les commandes vocales qui même éteintes peuvent apparement suivre et enregister nos informations… Et les mots de passes sont devenue un véritable casse -tête, je passe mon temps à réinitialiser car bien souvent on est obligé que celui-ci compresse une majuscule, un caractère spécial, un chiffre… On devient presque obligé de passer par des appli qui génère des mots de passe automatiques, mais pareil si l’on n’enregistre pas le mot de passe, impossible de d’en souvenir et reste à avoir confiance en ces appli qui connaissent tout sur tout… Quelque soit la méthode utilisée, pas facile de sécuriser toutes ces données en réalité.

On dit “chiffrer” pas “crypter” sauf si vous voulez dire mettre dans une crypte 😉

Merci pour votre commentaire qui a le grand mérite de rappeler l’éthymologie du mot!

Mais le Grand Robert (2017) indique bien:

crypter [kʀipte] v. tr.

ÉTYM. 1951 au p. p. « marqué de signes mystérieux » ; de crypte.

1 Rendre incompréhensible (un message). Crypter un message secret. ➙ Chiffrer, cryptographier.

2 Inform. Sécuriser l’accès à (des données, des fichiers), le plus souvent à l’aide d’un mot de passe ou d’une clé. ➙ Coder, encoder. Crypter un fichier, des informations.

Le gestionnaire de mots de passe peut être une solution simple qui allie sécurité et confort d’utilisation.

En effet. Mais les mots de passe, devenant ainsi quasiment invisibles, restent transmis et au cœur du système. La succession de demandes d’accès n’en demeure pas moindre.

En outre, on peut s’attendre à une généralisation du système d’identification à deux étapes, demandant à l’utilisateur d’entrer un code d’accès supplémentaire, reçu par SMS ou figurant sur une application mobile.

C’est passionnant. La question d’une identité numérique unique, prônée par les Etats justement, ne serait évidemment pas une solution non plus, avec son effet massue si marqué selon lequel si on perd un droit, on les perd tous. Aussi, on a tous plusieurs identités, plusieurs masques, qu’on n’a pas forcément envie de faire communiquer. J’ai plusieurs profils Chrome par ex, un professionnel, un familial et un personnel. La fatigue de l’identification devient terrible…

C’est pour cette raison qu’une plateforme comme Facebook joue sur du velours par exemple, proposant l’accès à d’autres services avec son identifiant: c’est tellement plus simple… Et voilà comment Fb engrange des milliards grâce à la pub ciblée. La simplicité d’usage des gafam est pour beaucoup dans leur succès, tout marche et bien! 🙁 Si on veut conserver le contrôle, à l’instant c’est compliqué. Et allez vous en expliquer cela à des personnes plus âgées qui ont déjà bien du mal avec «l’informatique»… Ce serait bien si ces enjeux étaient enseignés et expliqués à l’école et ailleurs!

Sinon je signale à toutes fins utiles la traduction que j’avais faite dans LT du texte de Shoshana Zuboff que vous mentionnez, essentiel et roboratif!

La version Abonnés est ici https://www.letemps.ch/societe/vol-nos-vies-numeriques-coup-detat-dont-ne-parlons-shoshana-zuboff

et j’ai vu qu’il existait des versions pdf accessibles gratuitement sur le web.