Fin 2022, une lettre codée de l’empereur Charles Quint à son ambassadeur en France datant de 1547 a enfin été décryptée par une équipe de chercheurs en cryptographie d’un laboratoire de recherche informatique. Cela leur a pris … 6 mois, tant le code secret de Charles Quint était complexe et original. (Cf.1)

A l’heure où tous les états investissent dans la cybersécurité, certains pour rattraper leur retard, d’autres pour conserver leur avance, où plus rien ne fonctionne sans code personnel à mémoriser, où le volume de données privées, parfois très sensibles, qui circulent sur le web s’accroît continuellement et où l’on envisage le vote électronique à grande échelle, il est intéressant de s’interroger sur le rôle de la cryptographie dans notre société.

Un peu d’Histoire…

Le désir de protéger des messages ou des recettes de fabrication par une procédure de chiffrage ne date pas d’hier: il semblerait que le premier témoignage d’un message transformé pour le rendre secret date de 1500 ans avant Jésus-Christ en Irak.

Et la première liste des divers procédés de cryptographies fut rédigée au IV e siècle av. J-C.

Le code Atbash apparaît dans les textes religieux hébreux au Ve siècle av. J-C.

Il faut attendre encore 200 ans pour qu’apparaissent les premiers systèmes de cryptographie, dont le plus connu est le célèbre code César (Ier s. av.J-C).

Il consiste à décaler chaque lettre selon un nombre donné, à l’intérieur des 26 lettres de l’alphabet. Il est encore très utilisé dans les jeux de questions ou devinettes dont la réponse doit être cachée dans un premier temps, sous le nom de ROT13 (où A devient N).

Au cours des siècles suivants, la cryptologie (science de la cryptographie et de la crypto analyse) ne cessera de se développer et de se complexifier. Les algorithmes posent parfois des problèmes de décryptage pendant des siècles, à l’instar du fameux Grand Chiffre du roi Louis XIV: il fallut attendre 1893 pour le craquer.

Aujourd’hui les chercheurs cryptologues en informatique développent plusieurs domaines de recherche différents : par exemple en cryptographie post-quantique (Cf.2) , ou cherchent à donner une base théorique solide au procédé dit de l’obfuscation indistinguable (OI) (Cf.3) ou explorent le chiffrement homomorphe. (Cf.4)

La nature des secrets

Dans la plupart des cas, les secrets codés étaient et sont de nature politique et militaire . Des légions romaines, en passant par la guerre de Sécession, de la guerre de 14 -18 à la guerre de 39-45, le sort des dirigeants et des nations a toujours fortement dépendu des techniques de chiffrement pour la transmission d’informations cruciales.

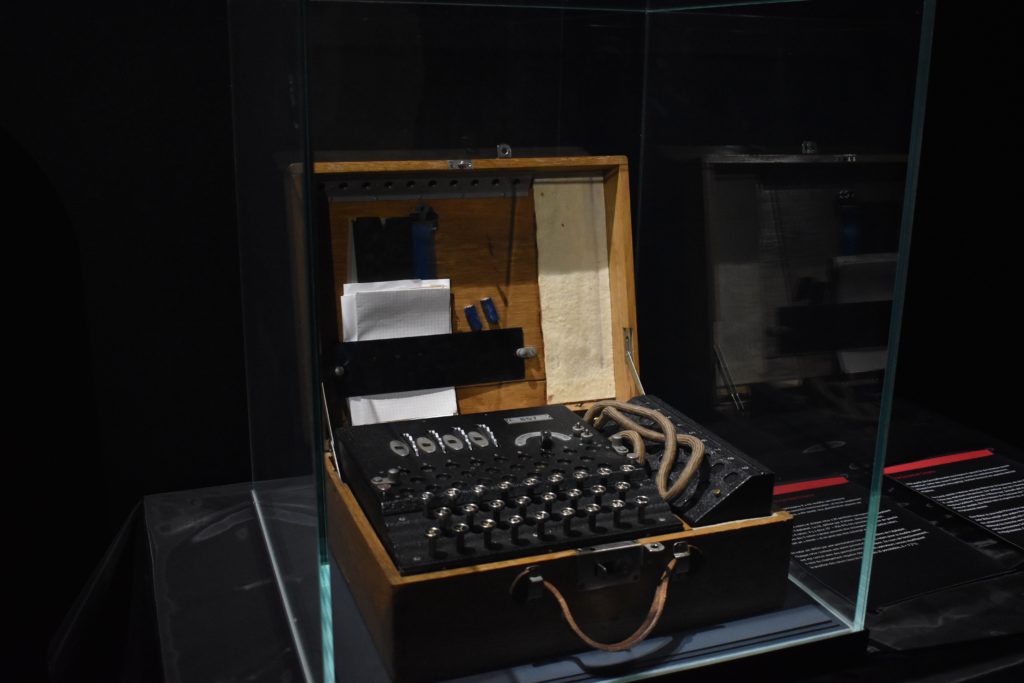

Nous connaissons tous la fameuse Enigma , le génie de Turing et des ingénieurs polonais puis la course contre la montre des crypto analystes à Bletchley pour contrer l’avancée nazie.

La cryptologie est donc fortement corrélée à l’espionnage.

L’autre domaine très concerné est bien sûr celui des secrets de fabrication et donc des secrets industriels. A fortiori si l’on a affaire à l’industrie militaire …. On entre dans les domaines de souveraineté économique.

Aujourd’hui, on le sait, les données sensibles sont bancaires, hospitalières et de santé publique, mais aussi du domaine de la protection de la vie privée individuelle.

Les enjeux pour nous, individus lambdas

Nous utilisons constamment des clés publiques de chiffrement, parfois même sans y songer. Nous assistons à des débats sur l’utilisation de nos données personnelles à des fins incontrôlées et avouons-le, nous sommes clairement dépassés…

Deux problématiques m’interpellent:

Aujourd’hui la totalité de la population utilise la cryptographie et on pourrait dire que, pour la première fois dans l’Histoire, toutes les couches sociales ont des données sensibles à protéger.

Paradoxalement, dans le même temps, jamais la société n’a été si vulnérable, car les craqueurs de code efficaces ont dès lors accès à un invraisemblable volume de données secrètes, exploitables à des fins qui font froid dans le dos.

Et que dire de ce second aspect, qui fait débat: la tension entre le chiffrement de plus en plus fort pour la protection nécessaire des données privées des populations et la demande simultanée des gouvernements de limiter le chiffrement au nom de la sécurité?

Le problème ici est que ce qui est sécuritaire dépend totalement du contexte de gouvernance au moment considéré. Or les temps peuvent changer …et les objectifs totalitaires sont tout sauf bienveillants pour les citoyens.

J’essaie de garder les Pieds sur Terre et je n’oublie pas l’étymologie du mot confidentiel :

du latin cum fidere : se fier à, faire confiance à .

Opter pour moins de sécurité en faisant l’hypothèse que tous nos secrets seront toujours entre de bonnes mains et respectés, sans volonté de s’en servir pour nous dominer, me paraît relever d’une vision naïvement idéaliste.

Car ce qui est envisageable dans une démocratie saine peut tout aussi bien devenir un piège infernal et un redoutable outil de domination entre de mauvaises mains.

Ce n’est pas Michel Foucault (Cf.5) qui me contredirait …

- Michel Foucault , Surveiller et punir, Naissance de la prison, 1975, éd. Gallimard, Paris.

Photo de Mauro Sbicego sur Unsplash