De nouvelles formes d’esclavage

Pour identifier les manières dont les technologies de l’information contribuent à l’esclavage moderne, observons l’écosystème numérique actuel et confrontons-le aux définitions communément acceptées liées à l’esclavage traditionnel pour contribuer à définir :

- ce qu’est un esclave à l’ère de la société de l’information, de l’hyper connectivité, du big data et de l’intelligence artificielle

- les conditions d’esclave numérique et d’esclavage numérique

afin d’apporter un regard critique sur la manière dont l’économie numérique alimente cette nouvelle forme d’esclavage moderne.

Ainsi, le parti pris de cet article n’est pas d’insister sur la manière dont le monde criminel s’est approprié les technologies du numérique pour augmenter la performance et la profitabilité de ses activités criminelles (traite d’êtres humains, mais aussi des espèces vivantes (trafic et exploitation d’animaux) par exemple.

Qu’est-ce qu’un esclave numérique ?

D’après le dictionnaire, un esclave est :

- Une personne qui n’est pas de condition libre, qui est sous la puissance absolue d’un maître ;

- Un être humain traité comme une marchandise, que l’on peut acheter, vendre, posséder.

Attardons-nous sur ces éléments de définition en les transposant dans le monde numérique que nous connaissons.

Concernant la condition libre

Diverses interprétations sont possibles selon la perspective appréhendée, celle de l’utilisateur-consommateur de service et celle de la personne travaillant dans la fourniture de services. Selon la première perspective, le fait d’être obligé de passer par des plateformes numériques pour obtenir des prestations (emploi, transport, santé, …) et dans la mesure où des services qui existaient dans le monde réel (avec des humains qui réalisaient le service) n’existent plus, ou dans la mesure ou leur coût d’accès sont prohibitifs, ne sommes-nous pas en droit de penser que les individus sont devenus captifs des plateformes numériques ?

Captif, parce qu’il n’a pas le choix (outre celui de s’en passer, ce qui n’est pas un choix) ;

Captif parce qu’il est devenu dépendant d’un service numérique et d’un fournisseur ;

Captif car travaillant insidieusement pour le fournisseur comme employée non déclaré, non rémunéré et sans couverture sociale.

Un captif est un prisonnier !

La guerre constitue une des sources de l’esclavage, dans diverses périodes de l’histoire, des prisonniers sont devenus des esclaves.

Nous vivons dans des conditions de guerre économique permanente et cela à l’échelle mondiale.

L’économie numérique s’inscrit dans une logique libérale de recherche de profit.

Pour la majorité des organisations, la transformation numérique se traduit par le remplacement des personnes par des machines et l’innovation qui prévaut s’exprime en termes de substitution et de conditions de travail dégradées.

Est esclave, une personne qui se laisse dominer, asservir- ne dit-on pas être esclave de ses besoins, de ses habitudes, de ses passions ? Cela peut être le cas de certains qui ont développés des comportements addictifs à des réseaux sociaux ou à des jeux en ligne pour ne donner que deux exemples.

Une personne, quel que soit son âge, qui souffre de la peur constante de rater, de manquer quelque chose (FoMO – Fear of missing out), en état d’alerte permanente est alors aliénée, dépendante, comme l’était un esclave du monde antique, tributaire de son maître.

Je ne m’attarderai pas sur l’esclave selon la perspective de la personne employée des fournisseurs de technologies et de services, car cela nous amènerait à d’autres considérations sur le travail qui nous éloigneraient de notre thème principal de réflexion.

Toutefois, j’aimerai juste faire référence aux conditions de travail des employés des usines de fabrication des équipements électroniques en Chine (scandale des suicides à l’usine Foxcon A Shenzhen, sous-traitant chinois d’Apple, Dell ou Nokia) et de ceux des entrepôts de grandes distribution, avec employés pilotés par des robots comme chez Amazon par exemple. En fait, cela s’applique à de nombreux secteurs d’activité qui font appel à toujours plus de technologie et de surveillance numérique.

Sont-ce des conditions de travail dignes d’une économie du 21ème siècle

responsable et soucieuse de l’humain ?

Ainsi :

- Lorsque cadences, surmenages, chantages, lorsque les incitations ressemblent à des brimades et que la surveillance et l’évaluation sont permanentes ;

- Lorsque les conditions de travail et les pratiques de management servent avant tout, des logiques de profit et de rentabilité (au profit d’un petit nombre mais au détriment de la majorité des humains – pratiques généralisées à tous les secteurs et domaines d’activités) ;

Ne sommes-nous pas en droit de nous demander si ces conditions ne sont pas, par analogies, similaires à celles subies par certains esclaves, notamment ceux dont le maître leur concède le droit de travailler en dehors et en plus de leur service au maitre ? L’idée étant qu’il est plus rentable de ne pas laisser l’esclave en dépendance directe et permanente, (le maître lui concède de quoi survivre )[1].

Concernant la question de la puissance absolue d’un maitre

Dans l’écosystème numérique, la définition du maître est à trouver dans les acteurs hégémoniques du Net, qui maitrisent les infrastructures numériques et les services. Ce sont les plateformes, les fournisseurs de services, à savoir ; GAFAM, NATU (USA) et BATX (Chine) qui concentrent la majorité des utilisateurs de par le monde.

De par leur puissance et leur pouvoir, ces acteurs fixent (et imposent) les règles de l’économie numérique, celles des comportements et des usages de tous les autres acteurs qui les utilisent : organisations publiques et privées, individus, cela en accord avec les gouvernements des pays dont ils sont issus.

Les fournisseurs de services imposent des conditions d’utilisations que les personnes acceptent sans les lire, ou sans même les comprendre[2] afin d’obtenir un service, ce qui ne peut pas relever du consentement éclairé. Nous pouvons dès lors reprendre les propos suivants de JJ. Rousseau :

« Je fais avec toi une convention toute à ta charge et toute à mon profit,

que j’observerai tant qu’il me plaira, et que tu observeras tant qu’il me plaira ».

Rousseau, Du contrat social, I, 6.

Des sociétés du numérique – et leurs dirigeants – se positionnent comme étant les maîtres du monde … avec la complicité plus ou moins affichée de certains gouvernements, même si la réalisation du rêve libertaire californien pour certains, les inciterait à se passer de l’Etat et du gouvernement. Comme le démontre pour ne citer qu’un exemple, celui de Facebook, entreprise privée, qui outre maitrise les identités numériques, va battre monnaie (crypto monnaie Libra), attributs jusque-là régaliens et relevant de la prérogative des Etats.

Pour étayer la notion de puissance de ces géants du Net rappelons les points suivants :

- Les Conditions d’utilisation sont imposées par les plateformes de manière unilatérale ;

- Les utilisateurs acceptent ces conditions sans pouvoir les questionner, ils s’y soumettent volontairement ;

- Les modèle d’affaire basés sur l’exploitation des données des utilisateurs et sur le « faux gratuit » avec lequel les individus se sont laissés séduire par le côté « divertissant, facile et sans effort » des services proposés ;

- L’attitude parfois complice des pouvoirs politiques de « laisser faire », imposée par une économie libérale (voire ultra-libérale), par une injonction de croissance économique par l’innovation technologique et le numérique ;

- La Régulation est faible, voire inexistante. Il y a peu de pénalités et les pénalités sont souvent trop faibles et pas assez dissuasives [3].

- La capacité des acteurs hégémoniques à annihiler toute concurrence et alternative.

Le colonialisme numérique initié à la fin du siècle passé, a permis l’économie de la donnée. Celle-ci a évoluée en économie de l’attention, en économie des émotions et en économie de la surveillance dont l’efficacité est renforcée par l’Intelligence artificielle. Il s’agit d’un véritable capitalisme de la surveillance. Or comme nous le rappelle Milton Friedmans, l’esclavage est un des fondements historiques du capitalisme[4].

Concernant les conditions de la liberté

Le constat est le suivant : Il existe une récolte des informations à l’insu des usagers, qui sont suivis, tenus en laisse électronique et sous surveillance. La captation des données et leur exploitation sont non transparentes cela concerne les métadonnées liées aux pratiques des personnes et les données générées informatiquement à partir de celles-ci et des contenus livrés par les individus.

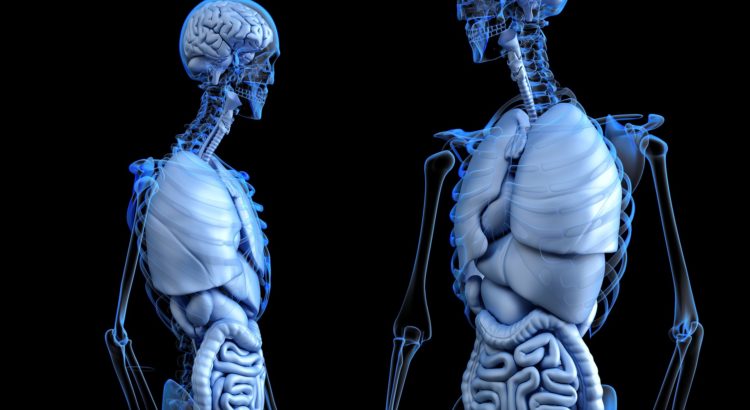

Ainsi les pratiques du numérique ont évoluées pour donner lieu à une collecte massive de données (phénomène big data) vers une mise en données du monde et de l’univers, en passant par la quantification de soi, du corps, du métabolisme, des sentiments, des comportements, des goûts, des déplacements, des mouvements, des activités (y compris sexuelles), des achats, des lectures, des sites visités, des documents consultés, etc.

L’Humain devient chose, chose numérisée.

Le marché de la donnée est opaque, que cela soit du fait des places de marchés licites (brockers, …) ou des places de marché illicites (marché noir, Darkweb), et de la cybercriminalité. Cela autorise toutes sortes de dérives, d’usages abusifs, criminels, terroristes et conflictuels de celles-ci.

Les données ont une valeur certaine et les données engrangées depuis deux décennies par les acteurs hégémoniques leur permettent une puissance économique sans précédent et les mettent en position de puissance et de pouvoir, pouvoir d’influencer, y compris des élections.

Cette avance est un atout considérable pour les développement futurs dû à la convergence de l’informatique, des sciences cognitives, de l’électronique et de la biologie. Ainsi l’exploitation des données notamment dans le domaine de l’intelligence artificielle, les autorisent à imposer toujours plus d’informatisation, d’automatisation, de robotisation, de substitution du control humain et de l’humain, par des robots. Ce qui renforce et développe encore plus l’esclavage numérique et démultiplie ses impacts. Par analogie cela peut faire penser au maitre qui se débarrasse de l’esclave devenu trop âgé, pas assez performant – donc obsolète, car il constitue une bouche à nourrir de trop.

Revenons sur la deuxième définition de l’esclave « être humain traité comme une marchandise : que l’on peut acheter, vendre, posséder ».

Dans la mesure ou le double numérique des personnes est tout aussi important, voire plus important que les personnes elles-mêmes, il est possible de considérer, par certains aspects, que le commerce de données personnelles, comme relevant du commerce, du trafic ou de la traite d’esclaves.

Un esclave est considéré comme une propriété : le double numérique, les données appartiennent au maître, l’identité numérique appartient à un fournisseur de service.

Concernant l’illusion d’autonomie et de libre arbitre

Avec Internet, l’illusion est totale, qu’il s’agisse de vérité – avec les fake news, ou qu’il s’agisse d’autonomie et de libre arbitre des personnes. En effet, les choix des utilisateurs sont orientés par les algorithmes conçus et mis en œuvres par des fournisseurs de services, pour servir leurs intérêts. Illusions toutefois largement entretenues par les discours marketing et parfois pseudo philosophiques aux connotations évangélistes, des acteurs hégémoniques du Net.

Ainsi, avec la collecte des données, le profilage des utilisateurs-consommateurs, la personnalisation de services, avec les publicités et propositions pouvant par leur côté répétitif devenir des injonctions à agir, l’autonomie des personnes est théorique.

Le système est conçu pour cliquer sur des liens prédéterminés et pour répondre à des stimuli électroniques conditionnels à la manière des réflexes de Pavlov, dans un temps immédiat.

L’immédiateté ne permet pas de prendre du recul, de vérifier, de penser, d’agir par soi-même en toute connaissance de cause, d’entrainer son libre arbitre (70% des vidéos Youtube visionnées le sont suite à des propositions).

Dans ces conditions comment interpréter les propos[5] de :

- JJ Rousseau : … « tout homme étant né libre est maître de lui-même, nul ne peut, sous quelques prétextes que ce puisse être, l’assujettir sans son aveu. »… (Rousseau, Du contrat social, IV,2) et ceux de

- Louis Scutenaire écrivain poète belge du 20ème siècle « L’esclave qui aime sa vie d’esclave a-t-il une vie d’esclave ? » (Louis Scutenaire, Mes inscriptions).

Au travers de ces deux citations se trouve toute l’ambiguïté et la difficulté à définir de manière catégorique les notions d’esclave et d’esclavage numériques. Explorons ces concepts sous l’angle des conditions d’esclavage à l’âge numérique.

Si l’on considère qu’un esclave est une personne soumise à un contrôle tyrannique, à une domination étrangère ou à un gouvernement despotique, je laisse le soin à chacun d’apprécier la notion de contrôle tyrannique, notamment dans le cadre de la surveillance de masse, rendue possible par :

- La numérisation des moyens de surveillance,

- Le croisement des données issues de multiples sources capteurs dans les espaces publics (ville, aéroport, centre commercial, hôpital, moyens de transport) et dans les espaces privés (voiture, domicile,…) mais aussi ;

- La dématérialisation des moyens de paiement (la fin de l’argent liquide).

Cela bien sûr, sans évoquer le cas de populations soumises au « contrôle social » par leur gouvernement, rendu possible par le numérique.

Véritable dystopie technologique dont nous préférons voir le côté divertissant dans des films (Minority report, série Black mirror, …), sans pour autant nous opposer à l’extension du champ de l’exploitation des données, y compris des données biométriques, et de la perte insidieuse des libertés que cela permet.

Pour ce qui est de la domination étrangère, si l’on est suisse ou européen, inutile de s’y attarder car les champions du numérique ne sont ni suisses, ni européens, comme le montre l’origine des acteurs hégémoniques du Net et comme le démontre une fois de plus, la bataille pour la 5G que se livrent les USA et la Chine en ce moment. La domination étrangère en matière d’infrastructures numériques, comme notre dépendance à celles-ci sont réelles.

Osons trois questions concernant la dépendance

- N’avons-nous pas eu un comportement servile d’accepter sans questionner, ni même lire les conditions générales des fournisseurs de réseaux sociaux notamment ?

- Ne nous sommes-nous pas soumis au dictat de l’innovation technologique, du jeunisme dont le numérique est porteur, de manière docile et servile ?

- N’avons-nous pas fait preuve d’une âme d’esclave, pour nous être rendu esclave de nos écrans ?

De manière historique, seuls les maitres disposent d’une sonnette pour appeler esclaves, prisonniers ou domestiques et de moyens pour les contraindre. Désormais avec le numérique, tout un chacun peut être en situation de réaction à des stimuli électroniques et alertes qu’émettent les applications pour faire interagir les utilisateurs avec la chose électronique et informatique en toute soumission, c’est à dire en esclave.

Ce qui est perfide, voire pervers, et donc difficile à combattre, est que certaines de ces personnes se sont mises entièrement en état de dépendance presque par amour : elles sont devenues des robots de chair et de sang, des services, des outils de quantification de soi et d’auto – surveillance, par une mise en scène – et en ligne – de chaque moment de leur vie, se faisant, elles se chosifient.

Ce qui va dans le sens du courant trans-humaniste et des promoteurs de certaines applications de l’intelligence artificielle, qui considèrent, les individus, comme des systèmes d’information à améliorer, qui traitent les personnes, leurs gestes, leurs émotions, leurs sentiments et leur corps, comme des sources du minerai informationnel. Personnes pilotées, contrôlées et reliées à un fournisseur par un objet connecté. De par ses pratiques numériques, la personne n’a plus aucun moment libre, ses usages du numérique le rendent esclave et font de lui un esclave !

Les bénéfices tirés de l’assujettissement d’un grand nombre (plus de la moitié de la population de la planète[6]) par quelques acteurs super puissants (qui se compte sur les doigts des deux mains) sont essentiellement économique et politique.

Les « esclaves numériques » sont sujets et objets d’un pouvoir.

L’expansion numérique suit la même logique que celle de l’expansion coloniale, de la conquête des territoires et des matières premières (les données). Il est dès lors pas surprenant que les premiers acteurs hégémoniques du Net soient issus de la culture anglo-saxonne, de tradition esclavagiste.

L’ubérisation de la société, et des travailleurs soit disant « indépendants », mais qui n’ont pas d’autre choix que de se mettre au service de plateformes numériques et de travailler un nombre d’heures considérables pour un salaire faible, sans protection sociale, et sous surveillance numérique, n’est pas sans analogie avec les conditions de servage et des serfs du moyen-âge. L’analogie de cette situation avec celle où des paysans ruinés font l’échange de leur liberté pour survivre est adéquate.

Les difficultés économiques actuellement rencontrées, sont essentiellement liées aux conséquences de la globalisation et de la crise financière de 2008. Les conditions de marché des plateformes étaient alors réunies pour faire accepter de nouveaux types d’inféodation à des plateformes, par les travailleurs –esclaves – tâcheron et les utilisateurs-esclaves. Ce faisant ces derniers ne font que renforcer la précarité des travailleurs, déliter le collectif et augmenter le pouvoir des plateformes. Pouvoir, par ailleurs augmenté, par des pratiques d’optimisation fiscale.

Il pourrait être tentant de comparer des « indépendants » travaillant pour une plateforme (chauffeur Uber et ses diverses déclinaisons) à des vaincus « économiques » non plus massacrés mais utilisés comme bien productif, il s’agirait alors d’esclaves qui achètent leur vie au prix de leur liberté.

C’est en préférant l’existence à la liberté que l’esclave est esclave. Ce contrat de soumission et de sujétion existe du fait de l’intérêt des deux parties, mais ne peut pas être considéré comme un « accord équitable » permettant la légitimation de l’esclavage. L’esclavage est une forme d’expression et perpétuation d’un pur rapport de force qui ne lui confère aucune légitimité[7].

L’ère du numérique est en passe de devenir celle de l’homo numericus sclavus

Quelques interrogations d’ordre moral, éthique et religieux

Est-ce que les pratiques numériques, qui comme nous venons le voir, peuvent dans certaines conditions, être considérées comme de nouvelles formes de l’esclavage moderne, sont légales ou condamnables ? La réponse penche vers leur licité car les divers degrés d’asservissement, sont rendus possibles par des vides juridiques, des lois inadaptées et appliquées ou encore par un défaut de régulation et de volonté politique.

Souhaitons-nous que l’ère numérique soit synonyme de société à esclaves, avec des esclaves qui éventuellement, chérissent leur maître ?

Souhaitons-nous que la société de l’information soit une société esclavagiste ?

Les discours sur l’éthique dont peut faire l’objet la Technologie et en particulier l’intelligence artificielle, ne peuvent répondre correctement aux besoins :

- De ne pas laisser les acteurs les plus forts imposer leur vision et contraindre le reste du monde à y souscrire.

- Une économie qui favorisent des modes de production esclavagiste et qui contribuent à maintenir en situation d’asservissement les populations.

- Une économie où les nouveaux modes de travail ressemblent à des formes l’esclavage et où les modes de consommation renforcent la dépendance.

Slogans ou auto-déclarations « éthiques » des acteurs hégémoniques, ne peuvent faire oublier, ni l’importance de la maitrise des données issues des utilisateurs et des organisations, ni le fait que la dépendance numérique donne du pouvoir à celui qui soumet et que ce pouvoir est augmenté par le nombre de dépendants.

La fonction principale de l’esclavage est de renforcer le pouvoir des maitres, ces maîtres qui diffusent à l’infini leur slogans « Tech for good » et discours sur l’ éthique, en même temps qu’ils déploient des moyens considérables en actions d’influence à tous les niveaux : gouvernements, instances internationales et société civile.

L’éthique telle qu’appréhendée par la majorité des acteurs de la communauté internationale est comparable au « Code noir » de 1635, édit touchant la police des Iles de l’Amérique française visant en partie à adoucir la condition des esclaves, basé sur la nécessité économique de les protéger à minima[8], sans pour autant adresser le problème de fond qu’est l’esclavage.

Lorsque que des personnes acceptent de fournir des données, d’être surveillés, profilés pour raisons économiques, pour accéder à des services dits gratuits, il s’agit d’un esclavage par endettement. Utiliser certains services, c’est accepter indirectement de travailler (éventuellement toute sa vie), au bénéfice de son créancier sans pouvoir racheter sa dette dès lors que la personne est en situation de dépendance. Cela peut être considéré comme étant équivalent à une vente volontaire de soi.

Est-ce que les possibilités de rachat de l’esclave à son maitre peuvent se transposer par la possibilité ou non du rachat de ses données ?

La techno-croisade de certains, est un rouleau compresseur qui empêche l’émergence de nouveaux possibles technologiques et d’inventer un monde meilleur, plus juste, plus équitable, plus bienveillant et plus respectueux. Le positionnement quasi religieux des promoteurs de la fuite en avant technologique, avec une technologie toujours plus omniprésente, invisible et intrusive, ne peut pas résoudre tous les problèmes complexes du monde.

L’illusion de la fin de la mort par la technologie, pour éviter de se confronter au scandale de la mort, qui est au cœur et le principe de notre condition humaine. La technologie devient la voie de moindre résistance pour inventer une renaissance et se substituer aux croyances religieuses, rites et rituels de la mort qui existent dans différentes civilisations.

« Ce qu’il y a de radicalement nouveau avec le numérique et le cyberespace, c’est la capacité de trouver les moyens de répondre autrement aux interrogations profondes de l’Homme »[9], se plaisait à rappeler le philosophe René Berger que j’ai eu la chance et le bonheur de connaitre.

Cela est sans doute, pour combler un certain vide existentiel, pour répondre à la perte de sens de la société de consommation et pour affronter la béance de la mort, que certains ont foi dans le numérique et deviennent aveugles à ces conditions de production et en ignorent les dimensions sociales, économiques et politiques qui posent problèmes.

GAFAM, NATU et BATX sont les noms des inquisiteurs du 21ème siècles. Le pouvoir technologique est en passe de devenir un pouvoir démiurgique à la recherche d’une techno transcendance.

A nous, humains avertis, d’accompagner au mieux les possibles et merveilleuses métamorphoses qu’autorisent la technologie et l’imaginaire, dans un esprit humaniste au service du bien commun et pour un plus grand nombre.

Ne laissons pas Internet devenir le terrain élu du marché mondial, et de la surveillance totale, ni l’instrument de la marchandisation des données, permettant l’anéantissement de ce qui fait notre nature humaine. Car dès lors, nous n’aurions plus à lutter contre le scandale de la mort mais contre la béance du « trou noir » de l’univers numérique. C’est sans doute pour cela aussi, que les discours « religieux » des vendeurs de technologies chantent aux oreilles des cybermoutons avides de sens, à la recherche d’un sacré renouvelé.

[1] A. Testart, L’institution de l’esclavage, une approche mondiale. Bibliothèque des sciences humaines, Gallimard, édition 2018, p.188.

[2] Les conditions sont rédigées pour être illisibles et pour masquer la finalité réelle des services.

[3] Punissable par la Loi par des amendes faibles, équivaut à ce que des pratiques illégales deviennent licites pour les riches !

[4] http://evonomics.com/milton-friedmans-economic-racism/

[6] Utilisateurs d’Internet en 2019 : Sur 7,676 milliards d’humains, on dénombre :

5,112 milliards d’utilisateurs de téléphones (67%) ; 4,388 milliards d’internautes (57%) ;3,484 milliards d’utilisateurs des réseaux sociaux (45%) ; 3,256 milliards d’utilisateurs des réseaux sociaux sur mobile (42%). Source : https://www.blogdumoderateur.com/internet-reseaux-sociaux-2019/

[7] Dictionnaire culturel en langue française, sous la direction d’Alain Rey, Le Robert, tome 2, p.634.

[8] Ibid., p.635.

[9] R. Berger, S. Ghernaouti, « Technocivilisation, pour une philosophie du numérique » Focus Science, PPUR, 2010, p.47.