Deuxième volet d’une introduction à des principes fondamentaux. Dans mon billet précédent, je mettais l’emphase sur le poids de l’erreur humaine. La sécurisation technologique court-circuitée par la faiblesse de l’individu.

Et l’individu en question c’est très souvent nous-mêmes. Il est donc important de savoir de quoi il en retourne et de prendre (et garder) les bonnes habitudes dès le début.

Vulnérable là où ça fait mal

Penchons-nous sur un exemple qui illustre parfaitement la base des risques auxquels on est confronté.

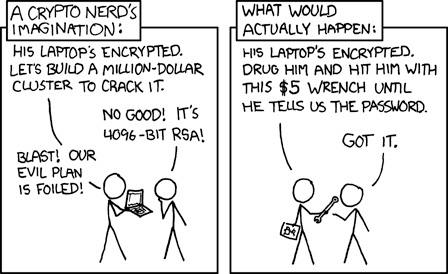

Il s’agit de la désormais fameuse “$5 wrench attack”, l’attaque à la clef anglaise bon marché, illustrée par une bande dessinée du site xkcd qui en a immortalisé la simplicité.

Une des fausses idées reçues sur la sécurité informatique, c’est que plus une technologie est complexe, plus elle nous protégera infailliblement. En réalité, l’humain (faut-il encore le répéter?) est souvent son propre maillon faible de vulnérabilité. Quel que soit le degré de sécurité technologique derrière lequel il croit s’abriter.

Dans cette bande dessinée, un utilisateur se réjouit d’être bien en sécurité derrière un mot de passe très compliqué donc très sûr, qui nécessiterait des moyens immenses pour quiconque voudrait le forcer. En parallèle, on voit les voleurs envisager un moyen beaucoup plus radical de franchir ce mot de passe: frapper l’utilisateur avec une clef anglaise valant 5 dollars, jusqu’à ce que celui-ci leur révèle son mot de passe.

Derrière l’humour, on comprend aisément que les moyens mis en œuvre pour un tel plan sont en réalité proportionnels à la faiblesse de l’utilisateur détenant le mot de passe, plutôt qu’à la force du mot de passe lui-même.

Retour en arrière

Nous savons que nous ne sommes pas à l’abri d’un vol dans une ruelle sombre ou par un pickpocket dans une foule. C’est pourquoi nous avons appris à ne pas transporter sur nous des fortunes.

Le pickpocket n’a pas accès à nos économies, que nous gardons bien en sécurité derrière un mot de passe, sur notre compte en banque.

Ce tiers de confiance nous protège des voleurs directement et indirectement, ce qui réduit considérablement le risque de se faire attaquer. C’est parce que nos économies ne sont pas directement à notre portée, mais placés sous la protection de la banque et que nous n’y avons nous-mêmes accès qu’avec la permission de celle-ci.

Sécurité additionnelle contre une attaque frontale à la clef anglaise, il n’est pas non plus inhabituel qu’un service de e-banking nécessite des vérifications additionnelles pour tout nouveau destinataire non-identifié précédemment, ou pour un montant au dessus d’une certaine limite par exemple.

En réalité, ce n’est pas le mot de passe qui protège nos économies. C’est le manque de contrôle que nous avons sur elles. Les banques nous protègent de nous-mêmes.

Chat et souris

Les anciens modèles ont changé, et dans cette évolution même le mot de passe qui avait remplacé la clef physique commence lui aussi à devenir obsolète.

De nouvelles techniques et technologies sont à leur tour développées, et le cycle continue. Par exemple, pour beaucoup de sites web sensibles, le seul mot de passe ne suffit plus, et l’utilisateur doit désormais utiliser un logiciel externe qui génère une clef supplémentaire, limitée dans le temps, qui permet de l’identifier. Ou alors le site envoie cette clef par SMS sur le téléphone de l’utilisateur.

Ces manipulations supplémentaires compliquent nos habitudes, et paradoxalement, plus de complications a souvent pour effet de rajouter de nouvelles failles potentielles…

Aux États-Unis, de nombreux cas de vols ont eu lieu à cause de portages de numéro par des opérateurs téléphoniques peu consciencieux. Le voleur appelle l’opérateur en se faisant passer pour sa victime, prétend avoir perdu ou s’être fait volé son appareil téléphonique, et demande que le numéro soit transféré vers une nouvelle carte SIM en sa possession. L’opération est très rapide et permet ensuite au voleur de se faire passer pour sa victime, et vérifie via SMS l’accès aux comptes, mais aussi la réinitialisation des mots de passe de son choix.

La vulnérabilité est ici l’employé (mal formé à la sécurité) voulant bien faire et croyant rendre service à un client, et sa direction qui n’a pas mis les bonnes procédures en place, pour des questions pratiques et de confort. La vérification par SMS n’est pas une sécurité supplémentaire pour l’utilisateur, mais plutôt déléguer sa sécurité existante à un tiers qui ne sait pas la protéger.

Tout se complique. Les failles se multiplient. Et pourtant on n’a toujours pas résolu le problème de la clef anglaise à 5 dollars.

Notre propre banque?

Depuis Bitcoin, la situation se complique même davantage. On redécouvre des transactions directes, sans tiers ni intermédiaire, similaires au cash. Et on prend conscience que cette liberté à un prix: notre responsabilité.

Nous sommes désormais conscients de notre souveraineté et du poids qui y est attaché. Nous revoilà dans la ruelle sombre, alors que nous étions encore en train d’essayer d’apprendre à gérer les avancées rapides de la numérisation de notre ancien monde. Maintenant, il nous faut en plus apprendre à protéger nos propres fonds.

Nous devons apprendre à concevoir Bitcoin et les cryptomonnaies non pas comme l’extension d’un compte en banque, mais plutôt comme un portefeuille contenant du cash. Et adapter nos comportements en conséquence.

Bien sûr, tout n’est pas cataclysmique, et des technologies très efficaces sont déjà développées ou en cours de l’être. Par exemple les fonctionnalités de multi-signatures qui empêche un utilisateur de faire un transfert seul, et oblige celui-ci à obtenir la confirmation d’un ou plusieurs acteurs alliés dont le nombre est prédéfini. Les possibilités sont diverses, et plusieurs prestataires offrent déjà ce genre de services.

Charité bien ordonnée

L’écosystème de technologies et de services va continuer à évoluer, grandir et se perfectionner. Mais la problématique fondamentale de l’attaque à la clef anglaise ne disparaîtra pas pour autant.

Il n’y a pas de miracle. Pas de panacée non plus. Nous devons réapprendre à être sur nos gardes vis-à-vis de nous-mêmes et de l’inconnu. Entraîner les bons réflexes, et nous poser les bonnes questions.

Par exemple: “Est-ce que je sais vraiment si cette app gratuite rigolote n’est pas un logiciel espion (spyware) servant à me dépouiller?”

Une fois que je l’ai installé sur mon smartphone, elle a accès au presse-papiers. “Est-ce alors vraiment une bonne idée de copier-coller mes clefs privées et mes mots de passe, si n’importe quelle app peut les intercepter?”

Elle m’a demandé accès à mes photos et mes contacts. “Est-ce prudent de prendre des photos de mes clefs privées et mes mots de passe, ou de les sauvegarder en clair dans mon carnet d’adresse?”

Plus généralement: “Devrais-je éviter d’installer des apps gadgets potentiellement dangereuses sur le même appareil que j’utilise pour mes informations sensibles?”

Vieux pots, meilleure soupe

Peut-être n’est-ce pas une mauvaise idée de revenir à des méthodes analogiques qui ont fait leur preuves, pour protéger et cloisonner nos données numériques. Préférer le papier pour des notes secrètes par exemple.

C’est ce que font les services secrets et le ministère de la Défense russes depuis quelques années, suite aux révélations d’Edward Snowden et scandales de WikiLeaks, en recommençant à utiliser des machines à écrire pour leurs documents secrets.

À titre individuel aussi, il vaut parfois mieux faire preuve de bon sens, et se reposer sur des anciennes recettes éprouvées. Ne pas se précipiter dans le “tout numérique” alors que l’on n’en maîtrise qu’une petite partie. Prendre un peu de recul afin d’appréhender sereinement et sainement, non seulement ces nouveaux mondes, mais également les anciennes réalités comme justement celle de la clef anglaise.