Tarification et surveillance personnalisées

En décembre 2019, le Département fédéral de l’environnement, des transports, de l’énergie et de la communication publie un rapport à l’intention du Conseil fédéral concernant la faisabilité de la tarification de la mobilité[1]. Quelles que soient, les justifications du concept d’une tarification personnalisée des déplacements des personnes via leurs véhicules et par des transports publics ferroviaires et routiers, ce concept repose sur les technologies numériques de la surveillance.

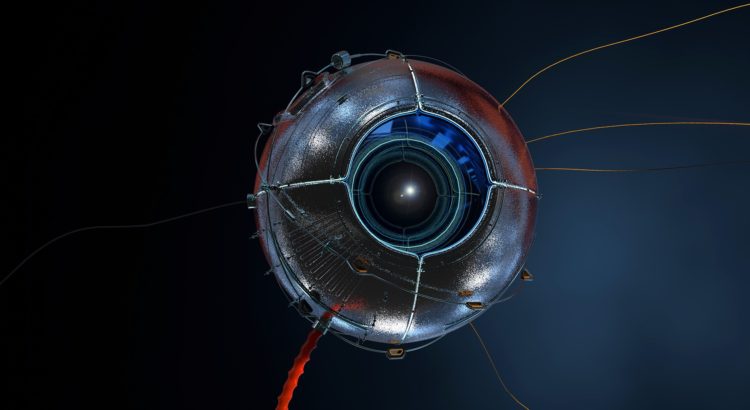

Le projet de taxation au kilomètre des déplacements porte en lui le germe de la fin de la liberté de se mouvoir sans être sous surveillance informatique

Dans la mesure où il est possible d’enregistrer et de transmettre les données relatives aux déplacements des usagers (localisation, distance, heure, durée, moyen de transports, …) ou encore des données relatives aux entités croisées, se pose la question de la protection des données personnelles et du respect des droits fondamentaux. De même qu’avec l’application de traçage des contacts promue dans le cadre d’un état d’urgence sanitaire, aucune de ces deux applications ne permettent de garantir que les données collectées ne seront pas piratées ou détournées de leurs finalités initiales.

L’impossible anonymat et l’érosion des libertés

La tarification personnalisée des infrastructures partagées, nécessite que l’usager soit identifié, cela ne peut pas être complètement anonyme. De plus, les techniques d’anonymat ou de pseudo – anonymat permettent généralement d’identifier des personnes, même indirectement. Chaque déplacement des usagers des transports ferroviaire et routier est enregistré, analysé et taxé (selon des critères issus de politiques tarifaires particulières). Ainsi, chaque trajet est surveillé à des fins de contrôle et d’optimisation. Ce qui est en fait déjà le cas lorsque l’on achète un billet de train en ligne (billet nominatif), que l’on se fait contrôler durant le voyage (scannage du titre de transport, de la carte d’abonnement).

Toutes les activités numériques laissent des traces et permettent l’identification d’un système, voire d’une personne. Elles peuvent être exploitées à des fins bienveillantes ou malveillantes. En plus des données fournies consciemment par l’usager, sont systématiquement collectées des métadonnées (équipement, heure, localisation, …), à partir desquelles d’autres données sont générées par des algorithmes (profilage, …) ouvrant la porte à toutes sortes d’usages ou de dérives (publicités commerciales ou politiques ciblées,…).

Vie cachée des données personnelles exploitées par des tiers

Toutes les données possèdent une vie cachée hors du contrôle et de la connaissance de le leur propriétaire. Le problème est encore plus grave lorsqu’il s’agit de données de santé. De manière générale, via le numérique, l’anonymat complet (réel, effectif) est souvent impossible. C’est pour cela qu’il faut des garde-fous extrêmement stricts, voir renoncer à l’usage de certains services pour préserver les libertés publiques.

Le système est par nature liberticide et les garanties pour qu’il ne le soit pas ne sont pas probantes. Comme il ne peut exister de garantie que les données ne soient pas transmises, dupliquées, sauvegardées sans être jamais détruites ou encore piratées (cyberattaques sur le système, divulgation des données, chantages, verrouillage des ressources, etc.).

Dans l’état, rien ne garantit, que les données ne seront utilisées pas à d’autres fins, qu’elles ne seront pas croisées avec d’autres sources de capteurs (caméra de surveillance, systèmes de reconnaissance de plaques d’immatriculation, parking, portiques autoroutiers, systèmes de reconnaissance faciale, applications de traçage des contacts, capteurs de données physiologique (montres connectées, applications de santé, de bien –être, …), système d’assurance, etc.). Toutes sortes de traitements, de croisements de données et d’inférences qui permettent de constituer des profils d’utilisateurs, de reconstituer a posteriori des comportements et de prédire et d’influencer des actions sont possibles.

Pour autant, la massification des données et des traitements effective depuis plusieurs années déjà, n’a pas permis aux autorités d’anticiper la pandémie SARS-CoV-2 ni de constituer des stocks suffisants de masques pour ne citer qu’un seul exemple de ce qui fait défaut pour affronter la situation sanitaire liés au Covid-19.

En revanche, les multinationales du numérique continuent à imposer leurs visions de l’informatisation de la société, basée sur l’exploitation sans limite des données. Leur avance dans la captation des données (Big data, Cloud Computing, Intelligence artificielle) et leur pénétration du marché, font qu’ils sont incontournables dans la mise en place de solutions de « gestion des données» que cela soit dans un contexte de villes intelligences, d’optimisation des déplacements ou de surveillance en cas de pandémie. Leurs produits commerciaux sont en passe de devenir des invariants indispensables à la gestion publique. Les Google, Apple, Facebook, Amazon, Microsoft, ou encore Palantir (géant américain de l’analyse des données, en lien avec des agences de renseignement américains et dont une partie du financement initial est issu de la CIA[2]) par exemples, ne cessent de développer des partenariats avec diverses entreprises locales et autorités de par le monde. Les opérateurs téléphoniques sont également très présents sur le marché du contrôle sécuritaire du fait de leur maitrise des données de géolocalisation.

Les technologies, services et données de géolocalisation et de navigation constituent des enjeux économique et géopolitique majeurs, y compris dans leur indissociable dimension de la maitrise de l’espace et des satellites, à des fins civiles et militaires.

Le smartphone le nouvel instrument de la perte du désir de vouloir protéger ses données personnelles et son intimité (privacy) ?

Ce n’est pas tant le smartphone qui est en cause mais la manière dont il est devenu le vecteur indispensable d’une économie numérique basée sur l’exploitation des données qui doit être questionnée. L’eldorado numérique s’est transformé à l’insu des personnes, en économie de la surveillance de masse et de la surveillance personnalisée. Le marketing du consentement pour se laisser déposséder de ses données et se faire surveiller informatiquement est très efficace.

Un détournement de vigilance préjudiciable

Que ces applications soient mises en œuvre à des fins de rationalité et d’optimisation économique ou pour contribuer à la maitrise d’une situation sanitaire, les moments de trouble et de déstabilisation économique et pandémique, détournent l’attention et la vigilance des populations concernant la défense de leurs libertés. Ils peuvent être exploités par des acteurs qui souhaitent autoriser ou déployer des solutions qui empiètent fortement sur les libertés (fichage de la population, droits sélectifs attribués en fonction des comportements, profils, nouvelles pratiques policières et commerciales, …).

Prendre soin de la liberté, c’est prendre soin de la démocratie (et de la santé des personnes)

Il appartient aux citoyens d’être vigilants, exigeants, d’exprimer leurs besoins, y compris envers les entités commerciales et publiques afin que celles-ci ne bafouent pas leurs droits fondamentaux et respectent notamment le droit à la vie privée et à l’intimité (privacy). Il faut espérer qu’un solutionnisme technologique préjudiciable aux droits fondamentaux soit refusé par le public, mais rien n’est moins sûre.

J’ose espérer que la bataille pour la protection des données personnelles et pour le droit à ce que la vie privée puisse rester privée, n’est pas perdue. De nos capacités à résister, sensibiliser, éduquer, et à défendre la vie privée, de notre volonté à lutter contre la transparence totale des êtres, dépend le sort de nos libertés et celles des générations futures.

Le droit de vivre sans être sous surveillance informatique, le droit à la déconnexion, le droit de ne pas dépendre d’algorithmes d’intelligence artificielle, sont de nouveaux droits humains qui pourraient être reconnus si nous le revendiquons de manière effective.

Ce n’est pas parce que l’on a rien à dire qu’il ne faut pas défendre la liberté d’expression !

[1] https://www.uvek.admin.ch/uvek/fr/home/transports/mobility-pricing.html

[2] https://en.wikipedia.org/wiki/Palantir_Technologies