Fable de l’ère numérique

2021, L’Odysée de l’espèce

« Le rapport vient d’être transmis ».

C’est ce qu’entendit Lisa en passant devant la borne orange.

Interpellée, elle s’arrêta, la regarda.

Etait-ce à elle, que s’adressait la forme rectangulaire ?

À qui d’autres ? Elle était seule.

Perplexe elle s’interrogea sur ce qu’elle venait d’entendre.

Quel rapport ? Pourquoi ? Transmis à qui ?

Ces questions sans réponse la troublèrent.

Cela n’avait aucun sens.

Et puis il y avait ces programmes. Les algorithmes. Les conséquences de leurs décisions. Leur logique invérifiable. Sans contrôle. Sans droit de regard. Sans intervention humaine.

« Le rapport vient d’être transmis ».

Pour Lisa, cette phrase était incompréhensible. Elle essaya de se rassurer en se convainquant que ces bornes du siècle passé auraient dû être détruites depuis longtemps. Plus personnes ne les maintenaient à jour.

D’ailleurs, est-ce que quelqu’un savait encore pourquoi elles avaient été installées à chaque coin de rue ? Elle crut se souvenir qu’il était question de sécurité publique, de calme, de tranquillité, de transparence. Pour quelle efficacité réelle ? Lisa l’ignorait.

En accélérant le pas pour s’en éloigner au plus vite, elle espérait simplement que la borne n’était plus connectée au réseau panoptique de surveillance intégrale.

Elle était préoccupée. Ce n’était pas le moment, d’avoir une flamme rouge supplémentaire à son compte « Ma vie on line et off line » imposé par l’Organisation.

Depuis, qu’elle avait mis en lumière les pratiques de surveillance des géants de la technologie qui vendaient des promesses de progrès et de bien-être, elle était devenue suspecte. Ce changement de statut avait suffi à certains de ses soi-disant amis, pour ne plus la trouver fréquentable. Ils avaient peurs. Leur hypocrisie leur permettait du moins leurs semblait-il, de masquer leur lâcheté. Ils ne trompaient personne, sinon eux-mêmes.

Parfois elle avait l’étrange impression d’avoir joué à « Alice au pays des merveilles », mais sans le côté merveilleux, avec en boucle la séquence « qu’on lui coupe la tête ».

Passé de l’autre côté du miroir sans tain des technologies du numérique, elle consacrait désormais son temps à tenter d’inventer des progrès technologiques qui répareraient les dégâts engendrés par les évolutions technologiques précédentes. Elle était pour le numérique, mais pas n’importe comment et à n’importe quel prix !

Soudain, elle ressentit la mélancolie de la première fois.

De la première fois où elle comprit les pratiques de la surveillance comportementale et du contrôle des personnes au travers de leurs pratiques numériques.

De la première fois, où elle comprit les conséquences d’un système de surveillance intégrale érigé en unique dogme économique et instrument de sécurité globale. Aujourd’hui, elle savait que c’était faux, que d’autres alternatives étaient possibles.

De la première fois, où elle perçut les motivations des promoteurs d’un tel système.

Cette puissance de la première fois, activa en elle, une capacité qu’elle ignorait posséder. Celle de pouvoir questionner le présent avec des envies immodérées de liberté. Il y avait bien longtemps qu’elle ne s’était pas sentie vivante. Mais aujourd’hui, sa vie n’était plus aussi simple qu’avant. Qu’importe. Elle était en vie avec de vraies envies, les siennes, pas celles imposées par le système et si bien suggérées par ses publicités personnalisées.

Les techniques de guidage des comportements associés au compte « Ma vie on line et off line », permettaient facilement de suivre les recommandations de ce qu’il fallait faire pour ne pas avoir de flammes rouges et obtenir la couleur verte d’accessibilité aux services.

Lisa agissait, façon colibri, une goutte d’eau après l’autre pour tenter d’éteindre l’incendie des négativités numériques. Pour « faire sa part ». Sereine, elle transmettait ce qu’elle savait. Elle se hâtait de transmettre sa part de merveilleux comme dans le poème de René Char devenu introuvable mais dont elle connaissait certains vers par cœur :

… « Tu es pressé d’écrire

Comme si tu étais en retard sur la vie

S’il en est ainsi fais cortège à tes sources

Hâte-toi

Hâte-toi de transmettre

Ta part de merveilleux de rébellion de bienfaisance

… »

A ce moment précis, en retard, elle l’était, il fallait qu’elle se dépêche. Elle avait un rendez-vous important avec Paul. Paul, un artiste qui désirait réaliser une pièce de théâtre métaphorique sur L’Organe qui voit tout et entend tout. Elle lui avait promis de discuter avec lui de l’économie de la surveillance au cœur des développements du numérique qui prévalait depuis le début du siècle.

Lisa était toujours bénévole pour ce genre d’actions. Elle appréciait tout particulièrement la présence des artistes qui pouvaient lui refaire vivre au travers de leurs créations, l’émotion de la première fois.

Des œuvres d’art pour activer les sens et donner du sens, voilà pourquoi elle aimait tant la peinture, la sculpture, la danse et la musique. Le théâtre un peu moins, mais si le théâtre pouvait permettre à certains d’avoir l’envie de sortir de l’emprise de l’hégémonie cognitive du tout numérique…

À Paul, qu’elle avait toujours envie d’appeler Valéry, comme l’auteur du poème Le cimetière marin dont qu’elle appréciait particulièrement et surtout ce vers « Le vent se lève … il faut tenter de vivre! ».

À Paul, elle commença par lui dire « toute technique est la réalisation d’un rêve, mais d’un rêve qui peut devenir un cauchemar ».

Il faut prendre soin du vivant pour que les rêves ne se transforment pas en cauchemars !

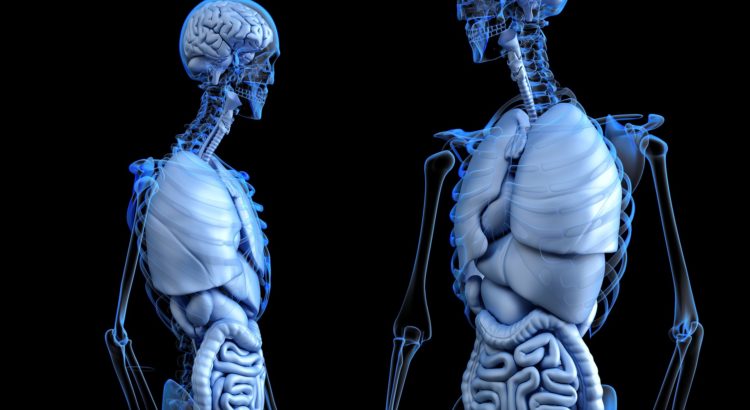

Si ta pièce peut contribuer à donner des capacités de penser la technologie autrement, pour que la majorité des personnes cesse de la subir, d’être surveillés en permanence au point de devenir des robots de chairs et de sang des algorithmes, alors, tu verras, cela sera une pièce formidable !

Regarde par exemple un smartphone ou un ordinateur c’est extraordinairement génial, mais connais-tu … non ne m’interromps pas, écoute et après, à toi de décider quelle pièce de théâtre tu souhaites réaliser, voilà en vrac, l’histoire que je vais te raconter.

Il était une fois, un Internet omniprésent, invisible, qui connecte des équipements et des personnes, à des systèmes d’information.

Des systèmes d’information qui pilotent la vie des États, des institutions et celles des individus.

Nous, le commun des mortels, sommes des constituants de ces systèmes d’information.

Nous sommes, non seulement des systèmes d’extraction et de consommation de données, mais aussi des systèmes à améliorer.

L’exploitation des données, est le moteur économique du développement numérique.

Le premier biais passé inaperçu par les utilisateurs est celui relatifs aux modèles économiques mis en œuvre par les fournisseurs de services pour bâtir leur empire. Pour faire simple, toute l’économie du numérique s’est développée autour du fait que les données des utilisateurs étaient « données » gratuitement par ces derniers en échange d’un service faussement qualifié de « gratuit ».

Dans une logique de consommation et de croissance numérique, il était nécessaire de profiler des utilisateurs pour les faire consommer toujours plus, pour leur vendre toujours plus, plus de connectivité, plus de dépendances, plus de contenus, de services et de produits.

Dès lors, il fut impératif de les connaitre toujours mieux, de les influencer et de piloter leurs vies.

Ainsi, s’est développé un savoir-faire incroyable en matière de traçabilité des comportements humains.

Ce capitalisme s’est développé dans la continuité du courant néolibéral, avec un marché mondial et un potentiel d’enrichissement considérable pour les maîtres du jeu comme l’est L’Organisation

Si nous, utilisateurs, voyons l’écran, partie émergée de l’iceberg de l’écosystème numérique, nous ne le voyons pas dans son intégralité, ni l’ensemble des acteurs licites et illicites qui structurent cette économie.

Pour faire court, tu connais ElgooG, KoobecaF ou NozamA par exemples, mais connais-tu les brokers de données, connais-tu toutes les entités, les véritables aspirateurs de signaux et d’informations et autres cybercriminels qui siphonnent les bases de données ?

Tu n’interagis jamais directement avec eux mais les entités tierces de traçage existent bel et bien et sont très actives.

KoobecaF par exemple, sait ce que tu aimes et connait tes comportements et analyse les contenus que tu lui livres.

NozamA sait ce que tu achètes.

ElgooG connait les informations que tu recherches, celles auxquelles tu accèdes, ainsi que tes données de géolocalisation.

En te fournissant des services et des produits, ces compagnies collectent des données et des métadonnées (des données sur tes données, type de logiciel et matériel utilisés, quand, où par exemples).

Si tu acceptes d’utiliser leurs services, tu acceptes implicitement que ces entreprises collectent et utilisent tes données.

Bingo pour ces entreprises !

Game over pour la protection de tes données personnelles et celle de ta vie privée.

Tu deviens un « open bar » à données.

Bon, supposons que tu t’en doutes et que tu y consentes.

Il s’agit d’une collecte de premier niveau dont tu es plus ou moins averti, mais dont tu ne peux pas imaginer l’ampleur, ni le côté systématique et permanent de la collecte, ni l’exploitation qui en est faite en temps réel et différé.

As-tu vraiment conscience que le numérique, tel que pensé et mis en œuvre actuellement est synonyme de surveillance de ta vie numérique et de ta vie dans le monde réel ?

Le croisement des données, la capacité à associer un identifiant unique à chaque utilisateur, à chaque équipement, permettent d’alimenter massivement les profils des individus.

À ce premier niveau d’acteurs impliqués dans la collecte de données, en fait dans la traque de données et des consommateurs, s’ajoutent un certain nombre d’autres acteurs, qui, s’ils nous sont invisibles, sont pour autant, très présents et puissants.

À la collecte des données s’ajoute celle de leurs traitements qui génèrent toujours plus de données, vraies ou fausses, concernant les utilisateurs.

Cela permet entre autres, de réaliser de la publicité ciblée en fonction des comportements des usagers.

Cela permet d’émettre à destination des personnes, des incitations pour qu’elles réalisent des actions déterminées, des injonctions à se comporter via un système subtil de récompenses et de punitions.

Cela permet à certains, d’engranger des profits considérables car les informations qui permettent de réaliser du ciblage comportemental valent de l’or.

Sur le marché licite et illicite de la donnée, des techniques très performantes se sont développées pour traquer les personnes, collecter des données, cibler des entités et vendre des données, des services ou des produits. La loi de l’offre et de la demande régit l’économie de la donnée et celles des marchés noirs de la criminalité.

Un équipement électronique connecté (téléphone, tablette, ordinateur, objet, voiture, …), fournit des identifiants très convoités comme par exemple des :

- Numéros de téléphone et des identifiants de cartes de SIM (Subscriber Identity Module). Tu sais cette carte à puce que tu as dans ton téléphone et qui contient l’identité de l’abonné sous la forme d’un IMSI (International Mobile Subscriber Identity). Il s’agit d’un identifiant, qui est unique. Cela fait quelques années déjà, que des capteurs IMSI existent dans les lieux publics pour tracer les déplacements des détenteurs de téléphone. A l’époque ce fut justifier par les besoins de la lutte contre le terrorisme. Il y a aussi l’identifiant IMEI (International Mobile Equipment Identity) qui est le numéro du boîtier de l’équipement permettant de faire de la téléphonie sans fil.

- Identifiants d’interfaces de communications des équipements électroniques (identifiants Media Access Control – MAC) et adresses IP (Internet Protocol).

- Empreintes numériques de navigateurs.

- Identifiants de comptes de réseaux sociaux, de messagerie, de services Cloud, …

- Identifiants de géolocalisation.

- Numéros de cartes de crédits.

Les fournisseurs de d’accès WiFi gratuits dans des lieux publics (cafés, restaurants, …) se rémunèrent sur les identifiants collectés pour te connecter.

Comme il est toujours possible de croiser ces informations avec des images des utilisateurs, issus de systèmes de reconnaissance faciale (caméra de vidéosurveillance, selfies, …), des numéros d’immatriculation de leurs véhicules (caméras, parkings, péages, lampadaires …), des données de géolocalisation, L’Organisation sait tout, même si tu utilises des services qui anonymisent certains identifiants.

Tu imagines la puissance et le pouvoir de L’Organisation qui possède et maitrise toute la chaîne des acteurs et services de la téléphonie et de l’Internet (équipements, infrastructures, logiciels, services, applications et contenus) !

En plus de tous ces identifiants, L’Organisation utilise des identifiants uniques de publicité des Advertising IDs, qui identifient de manière permanente un équipement. Ainsi changer de nom, ou de pseudo pour se connecter ne sert à rien. Changer d’équipements non plus, dans la mesure ou le croisement des données (numéros de carte de crédit, compte de messagerie, …) permettent de retrouver un utilisateur et d’alimenter son profil par rapport à un identifiant unique. Ces identifiants sont mis à disposition des applications dans les magasins d’application pour faire du profilage comportemental ! Quelle que soit l’application que tu télécharges, elle aura accès et donnera accès à tes pratiques et peut être plus si tu l’autorises à accéder à tes contacts, photos et vidéos par exemple.

Grâce aux techniques dites de big data associées à celles issues de l’intelligence artificielle, toutes tes données sont ou seront exploitées.

En utilisant l’Internet ou la téléphonie, en te déplaçant dans la vraie vie, en consommant, tu es traqué.

Imagines-tu le pouvoir que confère la concentration des identifiants au sein d’un fournisseur ou d’une poignée de fournisseurs en situation de monopole ou d’oligopole ? Imagines-tu qu’en utilisant ton smartphone, tu leur donne toujours plus de pouvoir ?

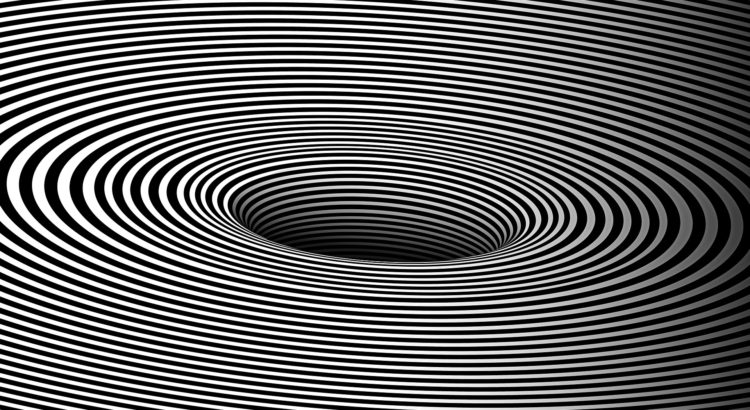

La métaphore du filet te parle ? Le réseau c’est le filet qui capte et qui enferme !

Tu piges l’Acte I ?

Alors passons au suivant.

Au cœur de l’acte II, se trouvent les réseaux de tracking.

Intégration des traceurs dans tous les services et applications afin de collecter des données à partir de millions de sources différentes tout le temps, pour l’industrie de la publicité.

La publicité en ligne s’est développée autour d’une infrastructure très sophistiquée de vente de données, d’espace et de durée d’affichage au plus offrant. C’est vraiment passionnant de voir l’ingéniosité de ceux qui ont développé un mécanisme de ventes aux enchères pour savoir qu’elle publicité va apparaitre à l’écran d’un utilisateur, en fonction des contenus accédés et de son profil constamment alimenté de nouvelles données. Il y a une véritable compétition que se livrent en temps réel les fournisseurs d’outils de publicité en ligne.

A la mine déconfite de Paul, je comprends qu’il commence à comprendre que sa montre connectée dernier cri, qu’il a payé très cher, avec la garantie que l’on ne puisse pas la lui voler dans la mesure où une fois portée, il ne peut plus l’enlever, transmet en permanence ses données physiologiques et bien d’autres. Mais à qui au juste? Au fournisseur, une entreprise suisse rachetée par ElgooG ? Il fut séduit par le côté Swiss Made de la montre et son design alpin avec intégré dans le boitier, un petit morceau de pierre provenant des montagnes…

Un bien bel objet dont les données générées sont désormais dans les mains d’une entreprise hégémonique étrangère, qui les utilisent, c’est à dire qu’il les vend au plus offrant (agence gouvernementales, services d’investigations, assurances, employeurs, centres de recherche, entreprises du monde de la santé …), sans qu’il le sache.

Paul n’écoutait plus Lisa. Il commençait imaginer sa pièce.

Comment rendre visible l’invisible ?

Comment représenter la violence de la connexion permanente ?

Comment mettre en scène le pouvoir et la puissance que confère la détention des données, la maitrise des algorithmes et leurs concentrations au sein d’entreprises hégémoniques ? Quelles conséquences des usages abusifs, détournés ou criminels des pratiques numériques allait-il retenir ?

Le décor, il y avait déjà songé, un monolithe noir façon « 2001, Odyssée de l’espace » de Stanley Kubrick, une surface lisse et noire, géante, qui occuperait tous l’espace et qui serait à la fois écran et miroir.